Cómo comprobar si HearthBleed ha afectado a tus apps

Miguel Morales

Conocer HeartBleed: ¿A qué afecta?

Desde que se descubrió el agujero, casi todos los sitios web conocidos se han visto, inicialmente, afectados. Gigantes online como Google y Yahoo no han sido una excepción. A pesar de que los grandes proveedores de servicios rápidamente actualizaron su seguridad, muchos sitios ‘soñolientos’ (especialmente los más pequeños) sufrieron fugas de seguridad peligrosas. Si te preocupa que uno de tus sitios favoritos esté afectado, puedes consultar fácilmente la prueba online de Filippo.

Sin embargo, de momento, el peligro no se limita únicamente a las páginas web. Debido a que la mayoría de las apps también necesitan conectarse para intercambiar datos con los servidores, esto a menudo genera el riesgo de ataques a la versión de OpenSSL.

Pero no sólo las páginas: las aplicaciones también están en peligro. Los expertos en seguridad de Trend Micro han analizado más de 390.000 apps de Android y servidores asociados. El resultado es sorprendente: ¡alrededor de 1.300 servidores de apps analizados eran vulnerables a la lectura de los archivos de registro, y también a muchos más ataques Heartbleed!

Además, las apps asociadas tampoco son seguras. Entre todas ellas se incluyen 15 aplicaciones de banca y 39 apps que permiten los pagos online. “Llevará meses cerrar el agujero de vulnerabilidad en cada servidor afectado”, comenta Udo Schneider, experto en seguridad de Trend Micro: “Hasta entonces, se aconseja a los usuarios que resistan la tentación y que realicen transacciones financieras únicamente cuando se esté absolutamente seguro de que los operadores han restaurado la seguridad.”

Pero, para los usuarios de teléfonos móviles y tablets, esto es más fácil de decir que de hacer: aunque existen varias pruebas online para páginas web, hasta ahora no existía un sistema de comprobación online para apps para smartphones.

Por esta misma razón, Trend Micro ha desarrollado junto a Computer Bild el denominado “Heartbleed-Checker”. Se trata de una prueba online con la que puedes comprobar fácilmente si las apps que utilizas habitualmente son propensas a ataques Heartbleed.

Entra en el Centro de Seguridad desde la página web

Lo primero de todo: no te asustes. La página a la que te vamos a dirigir está en alemán, y puede parecer más complicado de lo que es en realidad.

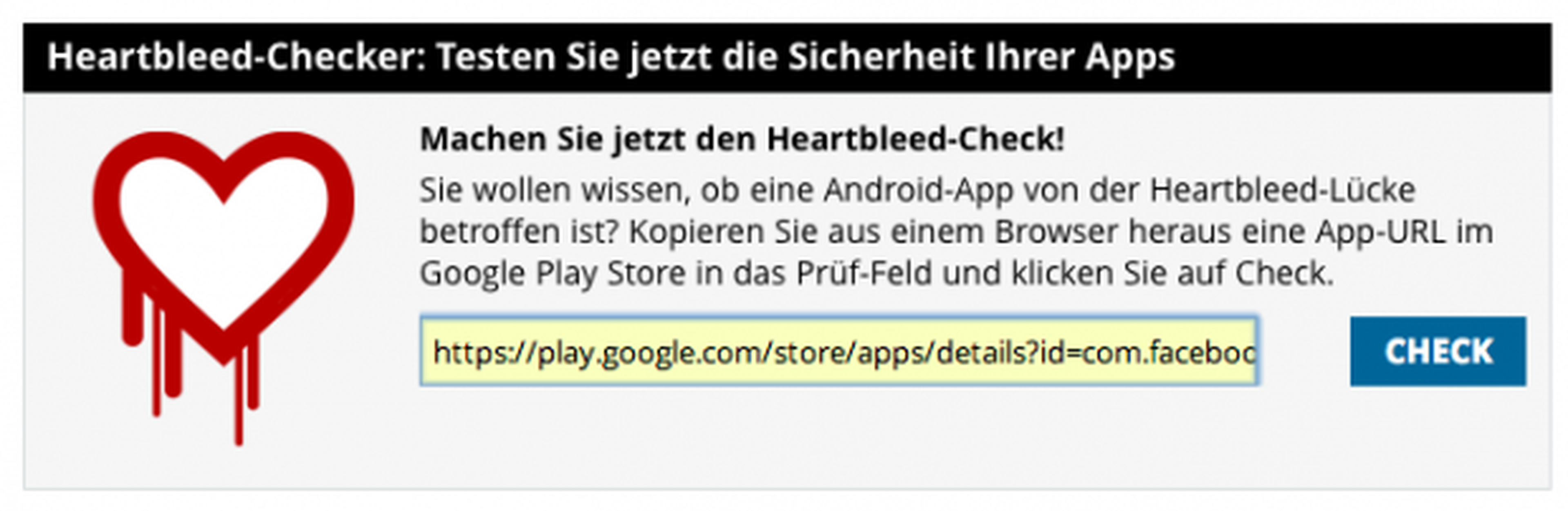

Te lo detallamos paso a paso para que no haya problemas. Nada más entrar en la página de Computer Bild, te aparecerá algo así.

Si tienes el traductor de google habilitado, no tengas miedo a utilizarlo porque te hará la vida más fácil. Si no, tienes que fijarte en el recuadro que hay bajo la fotografía principal. Este es el comprobador de aplicaciones. ¿A que ha sido fácil localizarlo?

Copia el vínculo de la Play Store

Lo más fácil para localizar cuál es el vínculo de la PlayStore de una app en concreto es simplemente buscar en Google su nombre seguido de "Google Play", sin comillas.

Por ejemplo, para comprobar si Facebook es seguro, buscamos "Facebook Play Store". Si lo hemos hecho bien, debería aparecernos una cosa así.

En caso de no llegar a esta página, podemos buscar directamente desde la PlayStore. En cualquier caso, cuando lleguemos a la página de la app, simplemente copiaremos el vínculo que aparece en la parte superior. Algo así.

Comprueba si HeartBleed ha afectado a la app

Ahora viene lo más fácil. Sólo tenemos que pegar el enlace en el cuadrito que os hemos enseñado antes y hacer click en "Check"

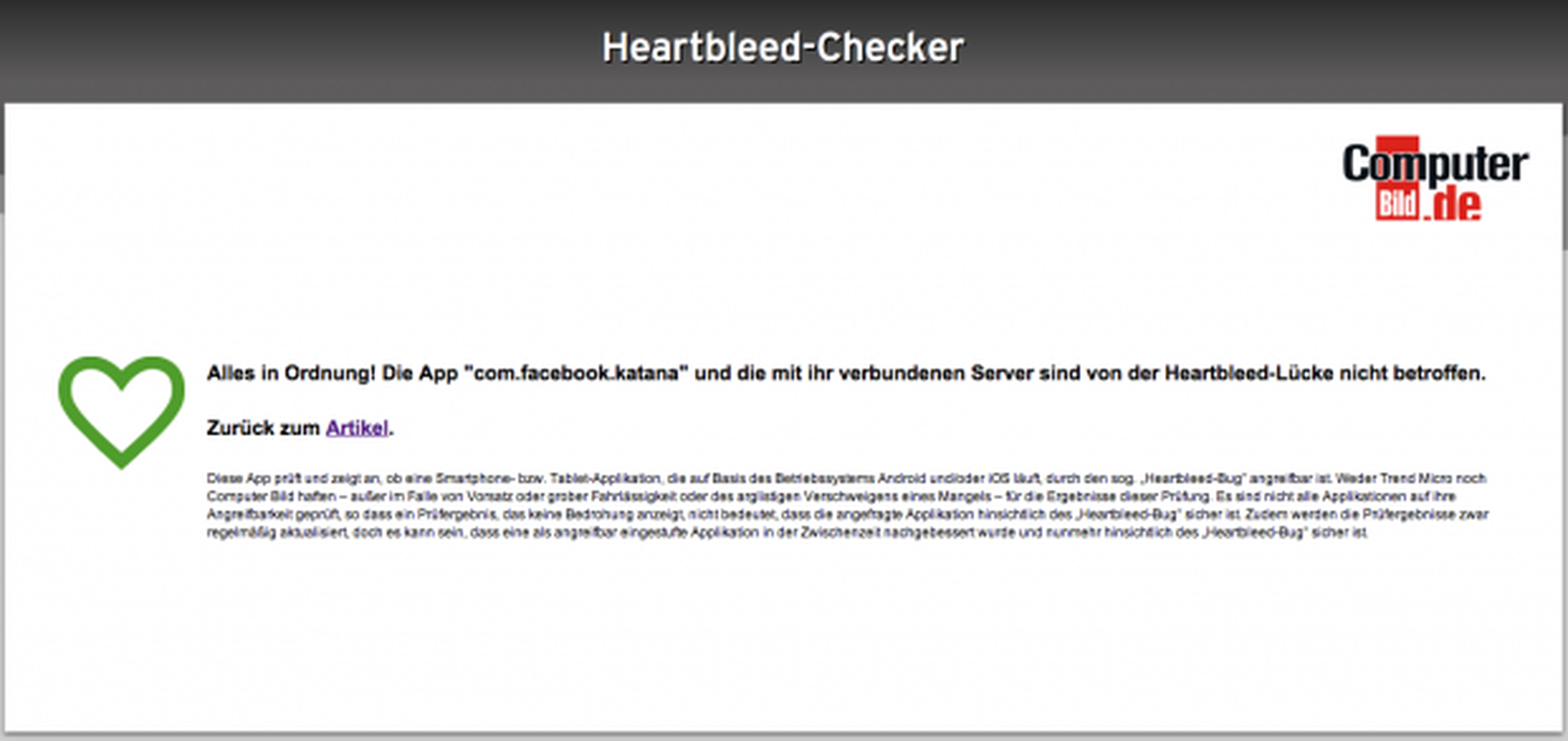

En caso de que la app sea segura, como ocurre con Facebook, se nos abrirá una página con este aspecto. El corazoncito verde nos indica que la app es segura, ya sea porque no se vió afectada en su momento por el fallo de seguridad o simplemente porque ya se ha corregido. En cualquier caso, se puede usar con relativa tranquilidad.

En caso de que la aplicación aun no fuese segura, el corazoncito aparecería rojo y sangrando, como en el logo ya tradicional de HeartBleed. Si ese es el caso, deberías abstenerte de usar la app y comprobarla periódicamente.

Si el proveedor ha cerrado el agujero del servidor, el mensaje mostrará un corazón en color verde. Y ya podrás utilizar el servicio sin temor a que se produzcan ataques Heartbleed.

Hasta el momento, la prueba solo funciona con apps Android. También está la variante iOS, aunque los resultados son normalmente similares, debido a que ambas versiones en general utilizan el mismo servidor. Se planea lanzar una app de verificación para iOS. Cuando esté disponible, podrás echarle un vistazo en la misma página del Centro de Seguridad online de Computer Bild.

Por cierto, desde Trend Micro han lanzado también recientemente su comprobador “Heartbleed Detector” (como app Android), y la encontrarás disponible en Google Play. Bastante imprescindible.

Extra: ¿Quién tiene la culpa?

Después de que se descubriera, inicialmente se atribuyó esta violación de seguridad Heartbleed a la NSA. Pero la responsabilidad es del programador alemán Robin S., que cooperaba con OpenSSL.

Comentó en un correo electrónico a ‘Spiegel Online’: “he trabajado en OpenSSL y presentamos una serie de correcciones de errores y nuevas características.

En un parche para una nueva función, obviamente, pasé por alto una verificación de longitud”.

El mayor agujero de seguridad de la historia de Internet muestra que incluso una tecnología de seguridad diseñada con código abierto, que todos pueden ver, no proporciona una protección absoluta.

Ahora, el equipo de desarrollo de OpenSSL está analizando el código del programa para detectar otros posibles agujeros y cerrarlos.

Conoce cómo trabajamos en Computerhoy.