Los atacantes podrían utilizar los Atajos de Siri para robar tus datos

Un desarrollador advierte que a un atacante le puede resultar muy sencillo utilizar los Atajos de Siri para robar los datos de los usuarios, por lo que es recomendable tener precaución y no instalar aquellos que provengan de fuentes de dudosa credibilidad.

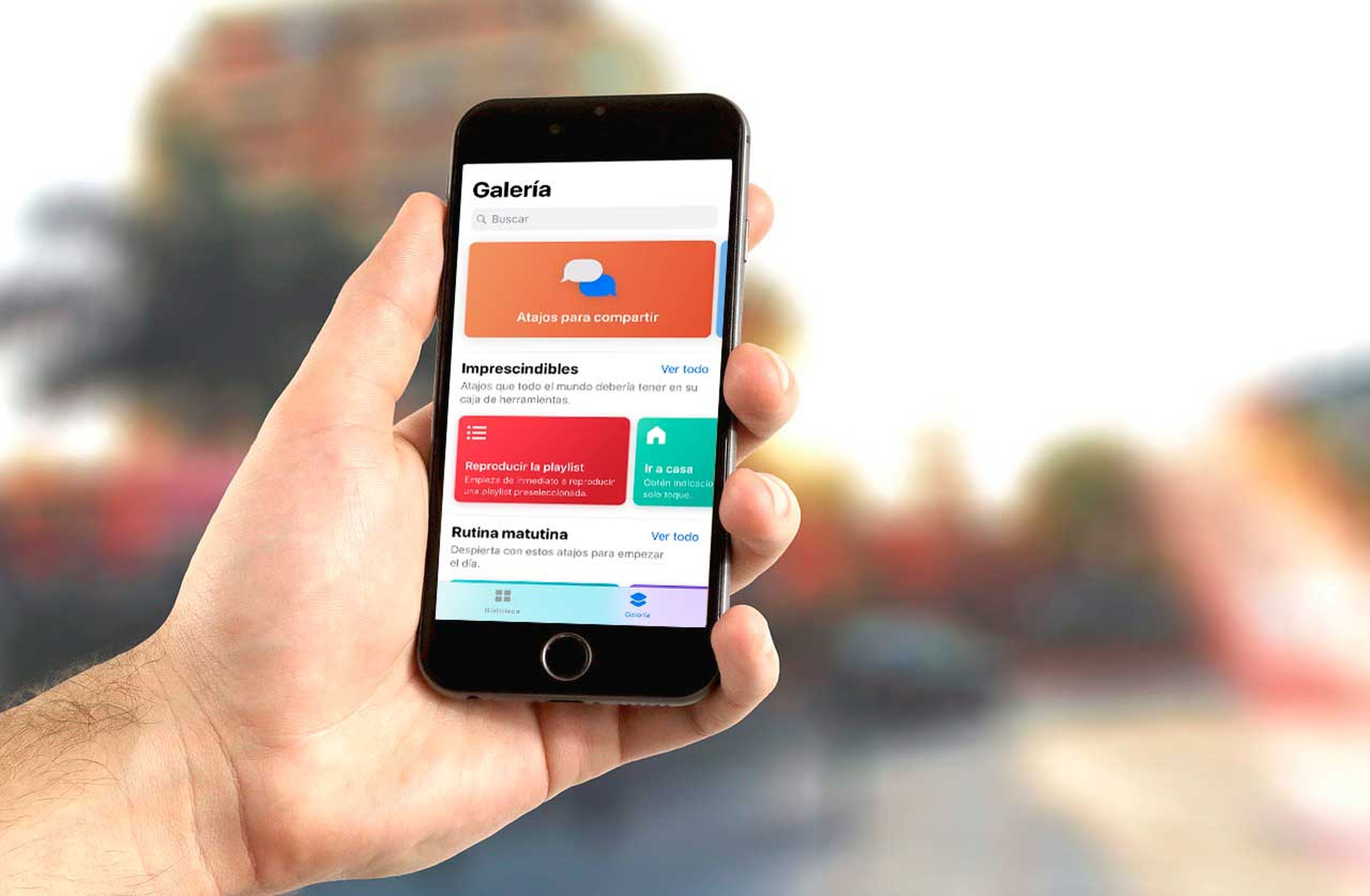

Con la llegada de iOS 12 el pasado mes de septiembre, también se estrenó la app Atajos o Shortcuts, basada en la aplicación Workflow que adquirió Apple. Esta característica permite programar de una forma rápida y sencilla todo tipo de secuencias de acciones automatizadas que se pueden desencadenar mediante comandos de voz.

No obstante, aunque se trata de una aplicación muy útil que simplifica enormemente el desempeño de determinados flujos de trabajo y tareas con el móvil, puede entrañar graves riesgos, ya que un atacante podría utilizar los Atajos de iOS 12 para robar datos de los usuarios.

Así lo afirma Avimanyu Roy, un desarrollador que asegura que resulta muy sencillo robar datos personales y otra información privada del iPhone a través de los Atajos. Roy alertó del problema a Simeon Saëns, uno de los creadores de la app Codea para iPad, que fue el encargado de exponer los peligros de los Atajos a través de su cuenta de Twitter.

De acuerdo con Saëns, los atacantes pueden obtener contactos personales, texto de iMessage, direcciones, historial de navegación, datos de uso de las apps o el contenido de los archivos almacenados en el dispositivo, entre otros detalles.

Compra accesorios para iPhone al mejor precio en Amazon España

Y es que, si bien cada persona puede crear sus propios Atajos de Siri, lo más cómodo es descargar los que ya han programado otras personas. De esta forma, en un periquete dispones del flujo de trabajo listo para usar en tu teléfono móvil, y es precisamente aquí donde radica el peligro.

"He revelado todos los detalles a Apple y espero que lo arreglen, pero cuanto más se generalicen los atajos, más gente necesita ser consciente de que pueden ser utilizados de forma indebida", explica Saëns. Por tanto, si utilizas Atajos de terceros, asegúrate de que la persona que los ha creado es de confianza. Ante la duda es mejor no instalarlos y crear tus propios Atajos.

Descubre más sobre Sandra Arteaga, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.