Así es cómo están escondiendo software malicioso en la imágenes del telescopio James Webb

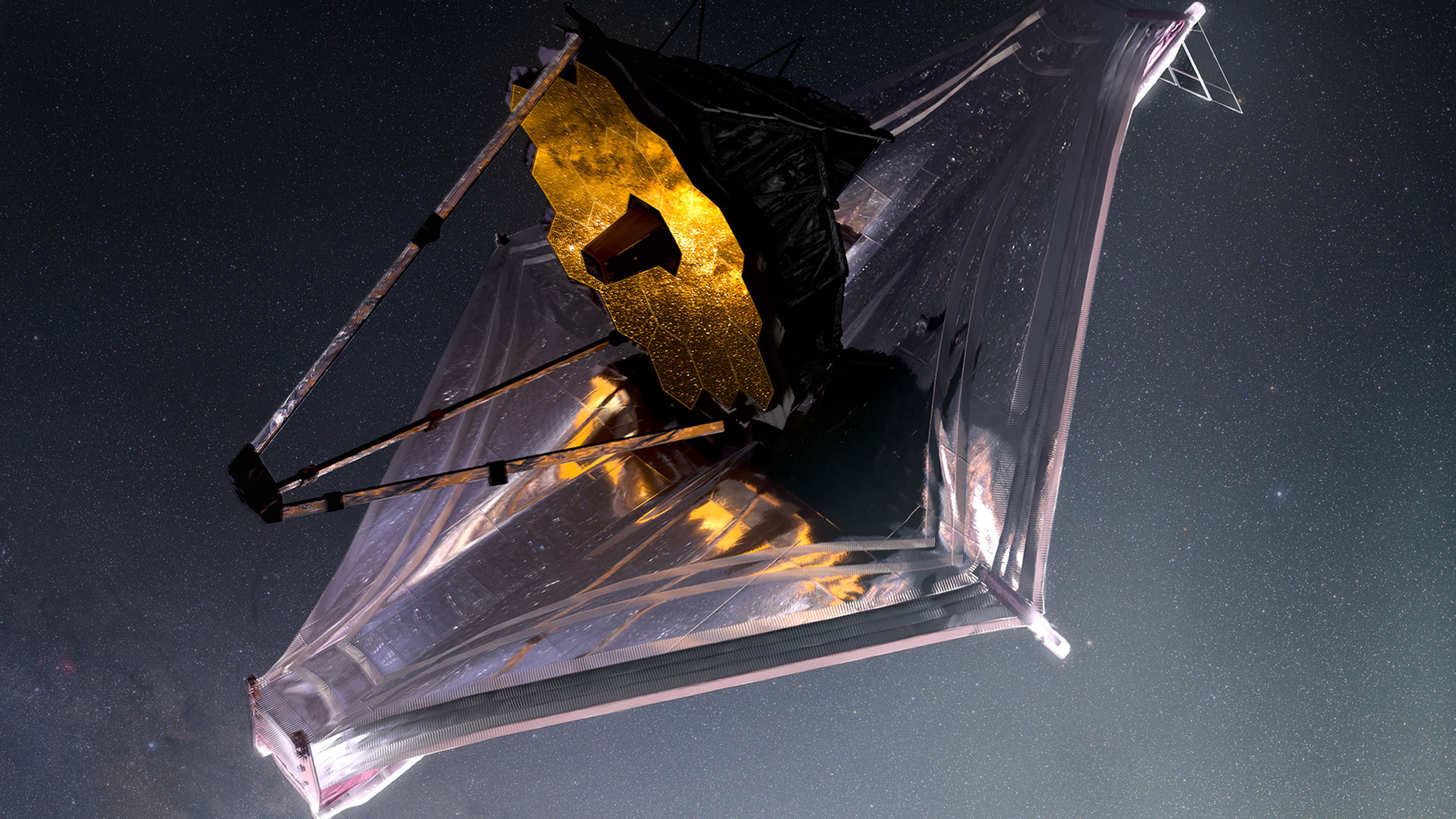

NASA GSFC/CIL/Adriana Manrique Gutierrez

Mientras el James Webb navega por el espacio profundo echando fotos y capturando las mejores instantáneas jamás realizas, algunos piratas están aprovechándose de ese trabajo para sembrar el caos y ocultar malware.

En julio de 2022, la NASA publicó las primeras imágenes captadas por el telescopio James Webb. Entre ellas se encontraba una impresionante captura del cúmulo de galaxias llamado SMACS 0723.

Por aquel entonces, la NASA la calificó como la imagen infrarroja más profunda del universo, mientras que los miles de galaxias que aparecían en la monumental imagen se promocionaban como los objetos más débiles jamás observados en la región infrarroja del espectro electromagnético.

Sin embargo, la misma imagen está siendo utilizada como arma por los piratas informáticos para sembrar malware y causar todo tipo de estragos desde un servidor remoto. Sí, el presente es aterrador desde el punto de vista de la seguridad.

La firma de ciberseguridad Securonix ha detallado una campaña de siembra de malware llamada GO#WEBBFUSCATOR que está explotando el famoso clic del telescopio Webb para expandir programas maliciosos.

Golang, un lenguaje de programación muy popular, se está usando con fines maliciosos, ya que los piratas lo están usando para expandir malware que es prácticamente indetectable al colarlo en la famosa foto del James Webb que os hemos compartido arriba.

Para iniciar la compleja cadena, los hackers primero introducen un correo electrónico falso que contiene un archivo adjunto de Office malicioso etiquetado Geos-Rates.docx en la bandeja de entrada.

Los metadatos del documento en realidad ocultan metadatos que pueden desencadenar una descarga de archivos. El destino de la URL de descarga intenta, además, hacerse pasar por un enlace web legítimo de Microsoft, explican los investigadores de seguridad en su blog.

Una vez abierto el documento, el script de descarga automática guarda el código malicioso. A continuación, el código se ejecuta automáticamente para llevar a cabo su cometido.

Posteriormente, el código inyectado en el sistema descarga un archivo de imagen jpg que se parece a la instantánea captada por el telescopio Webb.

Sin embargo, el análisis de la imagen utilizando un editor de texto revela que en realidad esconde un código Base64, que a su vez intenta evitar las sospechas haciéndose pasar por un certificado legítimo.

Pero, en realidad, se trata de una carga útil que se transforma en un script de 64 bits listo para ser ejecutado y causar daños.

Lo que realmente eleva el nivel de amenaza en este caso es el hecho de que el código malicioso Base64 se burla de los antivirus, sin hacer sonar ninguna alarma de amenaza, dice Securonix.

Este malware se puede usar para distintos fines: toma remota del sistema para extraer datos, pedir rescate de información o, en casos concretos, espionaje.

Otros artículos interesantes:

Descubre más sobre Chema Carvajal, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.