Microsoft Office e Internet Explorer, los más explotados por los hackers para robar datos

Nos preocupamos por proteger nuestras contraseñas, creando claves robustas para que nadie pueda adivinarlas, pero la realidad es que la mayoría de los robos de datos y entrada de virus y software espía se producen a través de las vulnerabilidades de las aplicaciones o los servicios de Internet. La web Recorded Future ha analizado las 10 vulnerabilidades más explotadas por los ciberdelincuentes en 2018... y 8 de las 10 se han producido en Microsoft Office e Internet Explorer.

Recorded Future ha revisado miles de fuentes: repositorios de vulnerabilidades, informes de seguridad, foros, e incluso páginas de la dark web, para localizar las vulnerabilidades que más han sido aprovechadas por los ciberdelincuentes para robar datos y hackear sistemas en 2018.

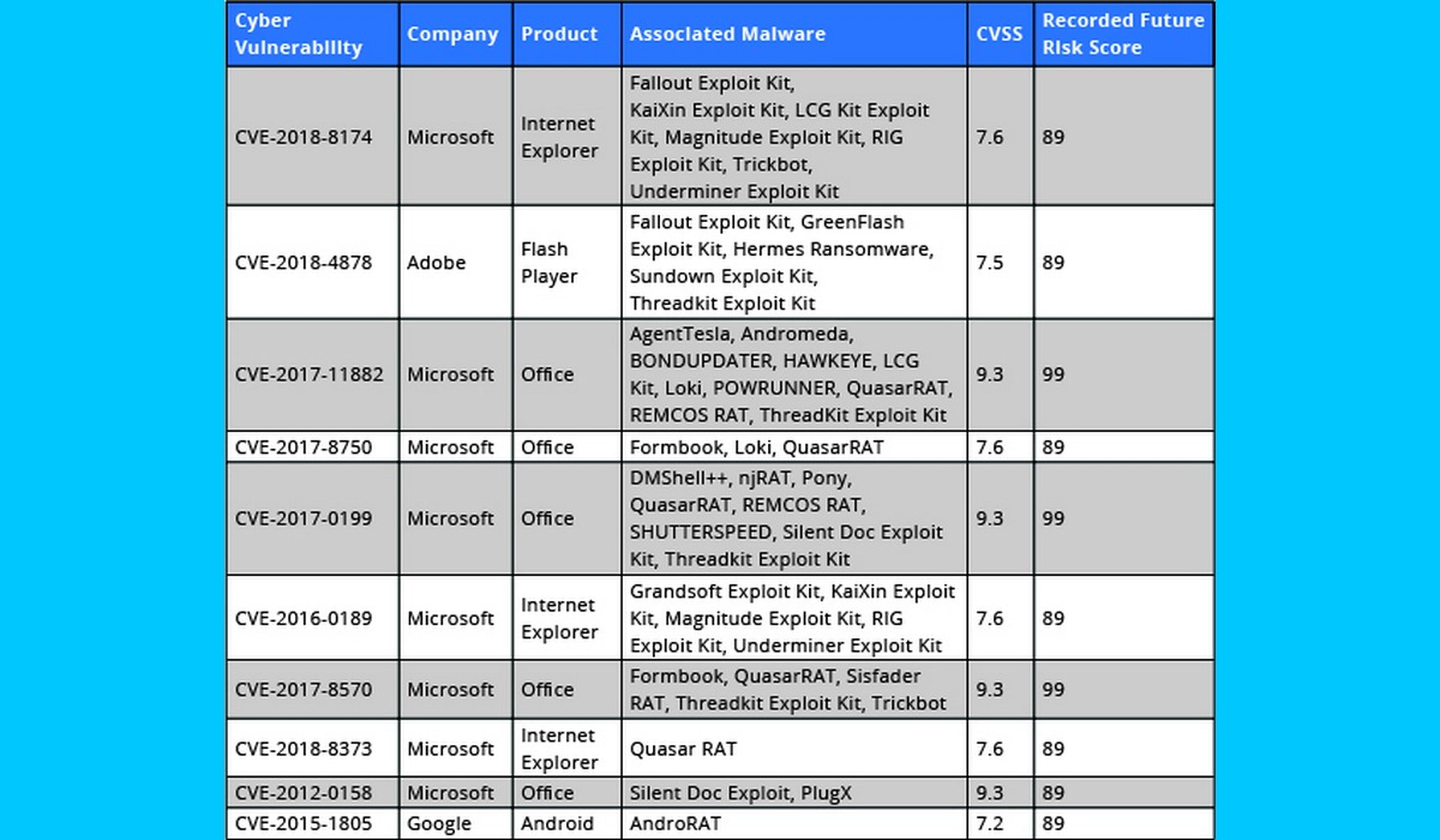

En el Top 10 de las vulnerabilidades más explotadas por los hackers, ocho pertenecen a aplicaciones de Microsoft. Cinco vulnerabilidades son de Microsoft Office (la última, hace un par de meses), y tres de Internet Explorer. Hay también una del reproductor de Flash, y otra de Android. Puedes verlas en esta tabla:

La mayoría de los ciberdelincuentes utilizaron dos tipos de herramientas para cometer sus ataques. Por un lado, los exploit kits, unos paquetes de software que se venden en la dark web, y que tienen todo lo necesario para aprovechar vulnerabilidades concretas. La buena noticia es que estos exploit kits redujeron su número en un 50%, en 2018.

El otro método es usar un RAT, un Troyano de Acceso Remoto que permite tomar el control de otro ordenador o espiarlo, a través de Internet. Por eso aparecen tantos nombres terminados en RAT en la gráfica anterior.

Otra de las conclusiones que extrae el estudio es que los ciberdelincuentes poco a poco están abandonado los exploits relacionados con las páginas webs y optan por el phishing. Esto es porque los navegadores cada vez son más seguros y se actualizan más rápido, y automáticamente, por eso es más difícil realizar un ataque desde el navegador.

Como vemos en la lista, encontramos una vulnerabilidad de 2012, la CVE-2012-0158, perteneciente a Microsoft Office, que aún está siendo explotada por los hackers debido a que los usuarios no actualizan su versión de Office. En muchos casos, porque es una versión pirata...

La vulnerabilidad CVE-2016-0189 lleva en el Top 10 tres años seguidos. En un bug de Internet Explorer. En este caso, es más comprensible porque Microsoft abandonó el navegador hace tiempo, y recomienda a los usuarios que no lo usen, porque no es seguro. Se incluye en Window 10 por motivos de compatibilidad con webs antiguas, pero solo hay que usarlo en casos excepcionales.

Otros artículos interesantes:

Descubre más sobre Juan Antonio Pascual Estapé, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.