El ransomware llega a las máquinas de café: hackean una cafetera para soltar agua hirviendo y pedir un rescate

Pasan los años, y no aprendemos: los dispositivos del Internet de las Cosas siguen siendo tan vulnerables como el primer día. Hackear una máquina de café es tan sencillo que hasta un hacker novato puede hacerlo.

Nos prometieron que la Internet de las Cosas iba a revolucionar nuestras vidas, pero se los olvidó pensar en la seguridad. Cuando la prioridad es vender, pueden pasar cosas como que una cafetera hackeada empiece a soltar pitidos y derrame todo el agua caliente cuando la enciendes, mientras te pide un rescate si quieres que vuelva a funcionar con normalidad.

Martin Hron es un hacker al que siempre le ha preocupado la seguridad de los dispositivos del Internet de las Cosas, porque son el eslabón más débil dentro de los dispositivos conectados a nuestra WiFi.

Y sigue encontrándose con máquinas que son extremadamente sencillas de hackear. Pero esta vez ha decidido ir un paso más allá: ha hackeado la máquina de café Smarter y ha instalado un ransomware para pedir un rescate. Puedes verlo en este vídeo:

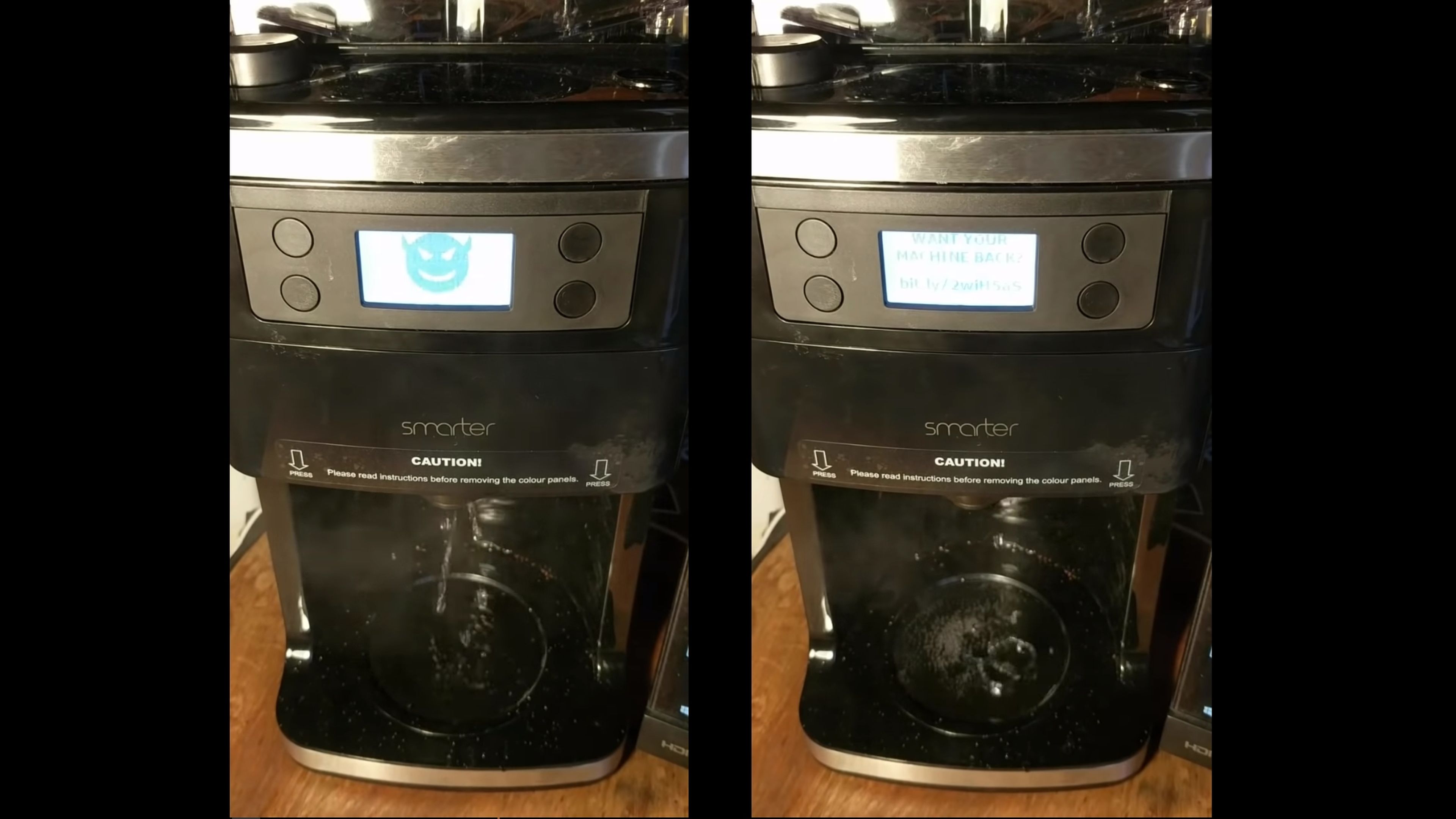

Como se puede ver, cuando se enciende la cafetera comienzan a sonar unos estruendosos pitidos, mientras se pone a calentar agua y la derrama, hirviendo, hasta vaciar el tanque.

Al mismo tiempo en la pantalla de la cafetera se puede ver un mensaje con una dirección a una cartera de criptomonedas, para pagar un rescate si quieres liberar la cafetera.

Es un hackeo sencillo de hacer con unos conocimientos mínimos, tal como este hacker explica en su blog.

La razón es que las actualizaciones de la cafetera se llevan a cabo sin encriptación, sin autentificación y sin firmado del código. En otras palabras, cualquiera puede usar el mecanismo de actualización del firmware para instalar cualquier otra cosa.

Como explica en su blog Martin Hron, lo primero que hizo fue desarmar la cafetera para ver qué chips y procesador usa. Puesto que el firmware está sin encriptar, sabiendo el procesador es sencillo convertir el código binario en código fuente. A partir de ahí modificó el firmware para soltar pitidos por el altavoz, encender el calentador, expulsar el agua, y mostrar el mensaje de ransomware con el rescate en la pantalla.

El último paso es instalar el firmware modificado en una cafetera, para hackearla. Se puede hacer de varias formas.

Si la cafetera no ha sido configurada para conectarse a una red WiFi, lo que muchos usuarios no saben es que sigue mostrando su SSID, su nombre por defecto, cuando se buscan redes WiFi, así que es sencillo localizarla y acceder a ella para instalar el firmware hackeado de forma remota.

Otra forma de hacerlo es atacar la propia red WiFi (muchas siguen siendo vulnerables), o conectarse a la cafetera físicamente, por ejemplo si está en el lugar de trabajo.

Con este experimento, Martin Hron quiere denunciar que los dispositivos del Internet de las Cosas siguen vendiéndose sin medidas de seguridad básicas, como la encriptación del firmware y la autentificación a la hora de actualizarlo.

Otros artículos interesantes:

Descubre más sobre Juan Antonio Pascual Estapé, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.