El ventilador de tu PC puede ser suficiente para que roben tus datos

Los mecanismos para robar información de un equipo pueden ser de distintos tipos, desde vulnerabilidades muy extendidas que se hayan aprendido a técnicas más sociales, pero nunca hay que descartar opciones extremadamente imaginativas como la que vamos a explicar. Aunque hay que adelantar que esta estrategia es más curiosa que efectiva.

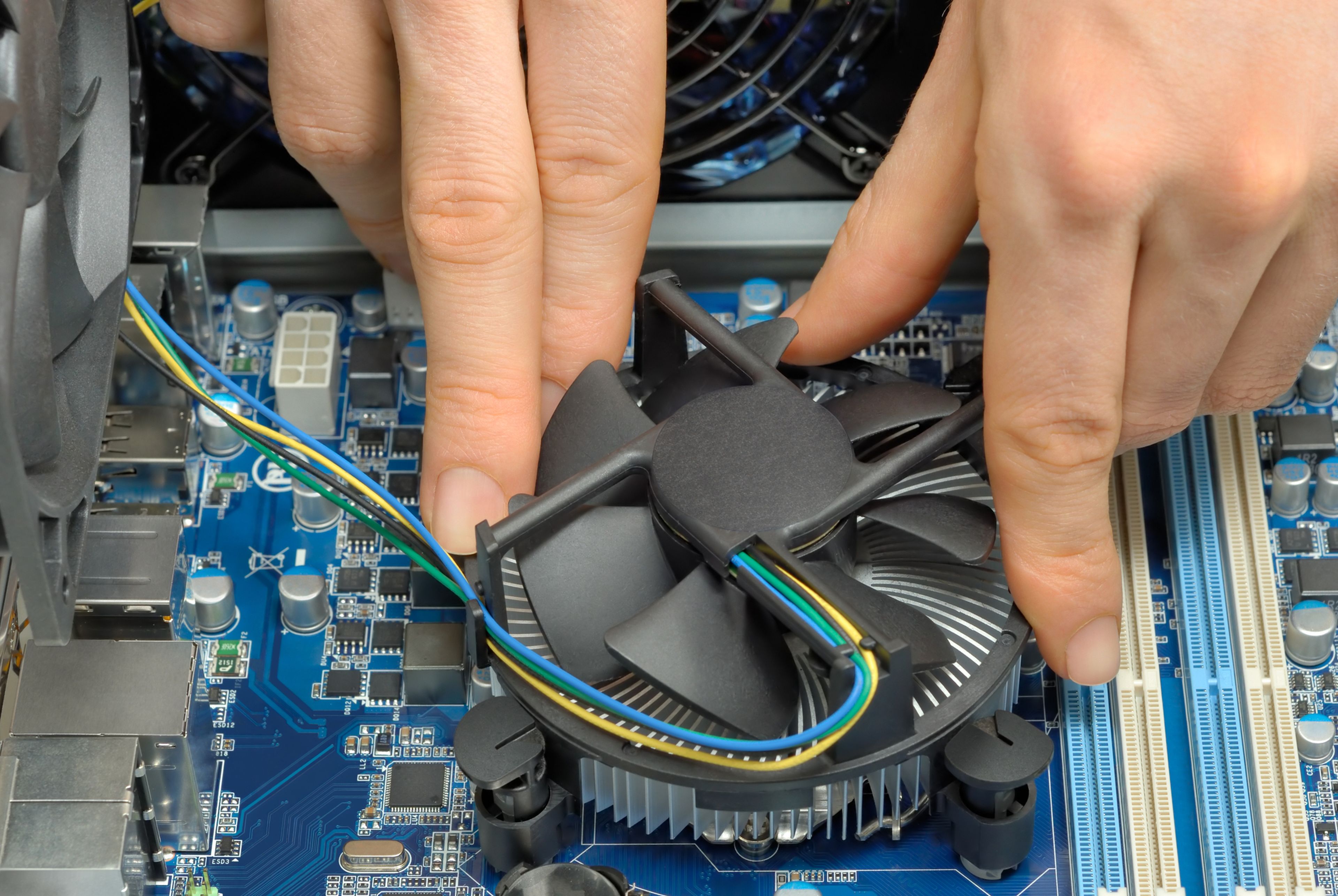

En la Universidad Ben-Gurión del Néguev (Israel) han descubierto el modo de robar información de un ordenador mediante el ventilador. Este mecanismo lo han denominado AiR-ViBeR y se basa en la conexión entre esa parte del equipo y un móvil.

Para entender la sensibilidad que tienen los equipos a los sonidos, existe un mecanismo que al escuchar cómo se teclea es capaz de deducir el sonido de cada tecla para averiguar que se está escribiendo. Bien, algunos móviles son capaces de hacer esto mismo con el sonido de los ventiladores mediante acelerómetros.

La estrategia para robar datos se basa en la instalación de un malware en el PC capaz de controlar los distintos mecanismos que se utilizan para enfriar los equipos y medir el desequilibrio que existe con los ventiladores y cómo estos reaccionan: velocidad, potencia y ruido. Desde Tom's Hardware apuntan que cuanto peor esté el equipo, mejor funcionará el robo de datos.

El sistema desarrollado podría acercase a un lento código morse donde la transmisión de datos se realiza a través del ventilador. El malware acapara la información a emitir y lo hace mediante el ruido del ventilador. Un sistema muy original, pero lento.

La transmisión de las palabras de forma individual puede ser tediosa, pero se califica esta estrategia como útil para casos desesperados en los que no existe ninguna otra forma de llegar hasta los equipos ni romper las barreras de seguridad online.

El robo de datos mediante técnicas aparentemente rudimentarias ya se ha visto anteriormente mediante el sonido del teclado, la actividad de los LED del HDD o la emisión de sonidos no audibles para las personas a través de los altavoces. Esta estratagema se suma a las opciones estudiadas, aunque no sea la más útil en apariencia.

Descubre más sobre Ekaitz Ortega, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.