Investigadores alertan de las vulnerabilidades en los mensajes RCS que podrían infectar tu móvil

La próxima generación en mensajería instantánea inalámbrica llegará de la mano del Rich Communication Service (RCS), que tiene multitud de ventajas respecto a los SMS tradicionales, pero también muchas vulnerabilidades.

La llegada de RCS es beneficiosa para el usuario, y menos para las operadoras móviles que al final han tenido que acatar la nueva realidad. Gracias a los mensajes por RCS se aumentan el número de caracteres permitidos por mensaje a 8000 desde el actual límites de los SMS de 160 caracteres; también contaremos con recibos de lectura para saber cuándo el receptor ha leído el mensaje sin cargo adicional; veremos un indicador de tres puntos cuando la otra persona está respondiendo el mensaje; podremos adjuntar archivos de mayor tamaño y hasta podremos mandar mensajes grupales hasta a 100 personas.

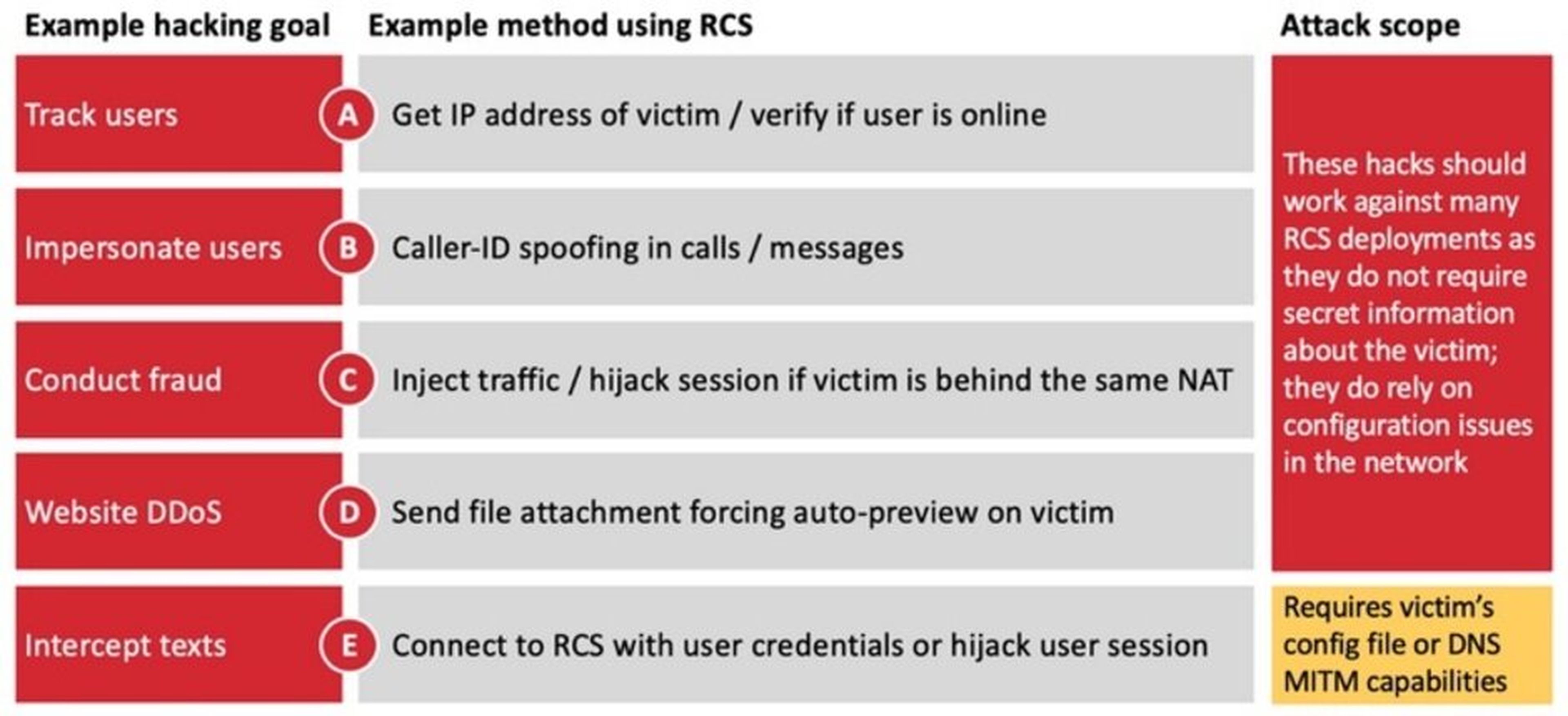

Pero a esas ventajas del RCS también se sumarán vulnerabilidades. Así lo descubierto la firma de seguridad SRLabs en la que afirma en un nuevo informe que el RCS puede ser fácilmente pirateado. No obstante, si un atacante logra su propósito, podría robar las cuentas bancarias de los usuarios.

Parece que el cliente RCS, en concreto nombran a la aplicación de mensajes de Android, no valida suficientemente los dominios, los certificados y la identidad del usuario. Con ello los piratas informáticos podrían falsificar un nombre de dominio o incluso permitir la suplantación de identidad y el fraude.

De esta manera, a través de los RCS los piratas pueden rastrear a los usuarios y verificar si están en línea. Tras ello podrían falsificar, por ejemplo, el identificador de llamadas, y hacerse pasar por otra persona. También una vulnerabilidad podrá permitir a los atacantes secuestrar una contraseña de un solo uso enviada a través de SMS, con lo que podrían acabar aprobando a su favor una transacción bancaria.

En el informe de SRLabs puede leerse que “el problema subyacente es que el cliente RCS, incluida la aplicación oficial de mensajería de Android, no valida correctamente que la identidad del servidor coincida con la proporcionada por la red durante la fase de aprovisionamiento. Este hecho puede ser abusado a través de la suplantación de DNS, permitiendo que un atacante esté en medio de la conexión encriptada entre el núcleo de la red móvil y RCS”.

Las soluciones para evitar este tipo de fraudes y engaños, sería que se incluyeran el uso de códigos de contraseña únicos muy fuertes y el empleo de información de la tarjeta SIM de usuario para autenticarlo.

Otros artículos interesantes:

Descubre más sobre David Hernández, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.