Emotet: así es el troyano bancario que infecta tu equipo con un simple documento

Ofrecido por ESET

Cada día se crean centenares de nuevos malwares con el ánimo de obtener información de los usuarios de forma fraudulenta, pero cuando el nombre de alguno de estos malwares trasciende al público no especializado, es síntoma de que su expansión comienza a preocupar a los expertos.

Ese es el caso de Emotet, un troyano bancario polimórfico activo desde 2014 capaz de adaptarse a distintos perfiles de infección. Durante los meses de verano se neutralizaron los servidores C&C (Comando y control) de este troyano, por lo que su actividad se detuvo de forma drástica.

Ahora, una oleada de spam ha disparado todas las alarmas al mostrarse un pico importante en los ataques protagonizados por este troyano bancario con una especial incidencia en España, que no dudará en saquear las cuentas corrientes de empresas, pymes o usuarios.

Conoce al enemigo: así infecta Emotet

El historial de Emotet se remonta a 2014, por lo que este troyano bancario no es un completo desconocido para las empresas y agencias de ciberseguridad. Desde la empresa de ciberseguridad ESET nos cuentan que el principal objetivo de este malware es el robo de credenciales bancarias, aunque puede ser modificado para obtener otros datos del usuario.

Su método de propagación es tan tradicional como efectivo. Se basa en el envío de correo malicioso con enlaces o archivos adjuntos con mensajes confusos o intrigantes para que el usuario los abra y sea él mismo quien abra la puerta. No lo subestimes, es un método realmente eficaz y con un elevado índice de éxito.

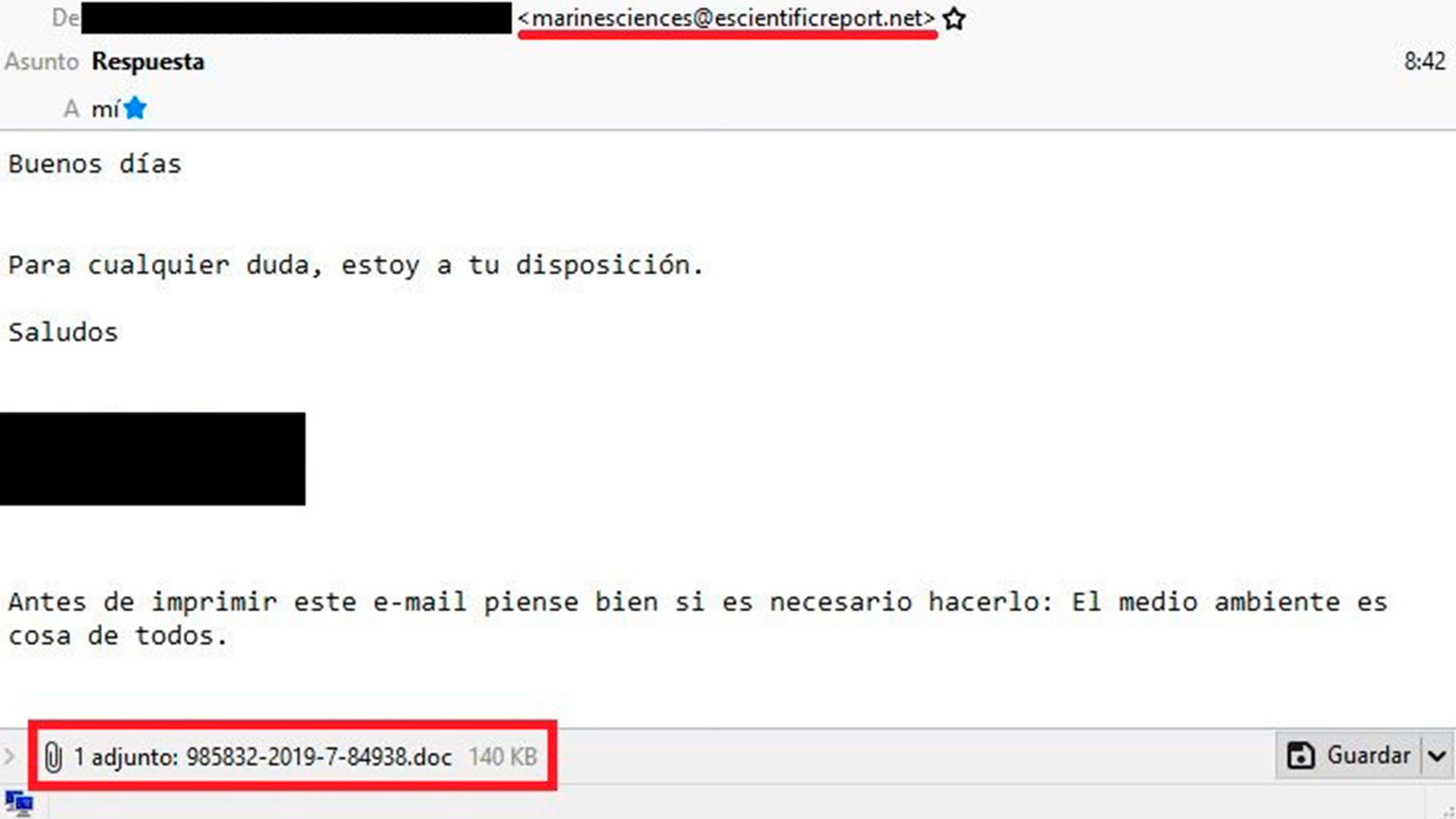

Para conseguirlo, el correo de spam que sirve de puerta de entrada utiliza asuntos escuetos y capaces de encender la chispa de curiosidad entre los usuarios tales como “Propuesta”, “Respuesta” o “Nueva Plantilla”. La clave está en que estos correos no ofrecen demasiada información para que el usuario sienta la necesidad de abrir el documento adjunto para saber de qué se trata…y ahí se inicia el proceso de infección.

Tal y como nos cuentan desde el equipo de investigación de ESET, cuando el documento se descarga es aparentemente un documento legítimo. Al abrirlo en Microsoft Office, indica que estás viendo un documento en modo de vista protegida y muestra la característica barra amarilla con un botón que permite deshabilitar protección contra la ejecución de macros.

Este sistema de protección se habilitó (y debería mantenerse activado) precisamente para evitar este tipo de amenazas que pueden ejecutar código mediante macros.

Los ciberdelincuentes han incluido una imagen al documento que simula un mensaje de error del editor en el que se insiste en la necesidad de desactivarla para poder visualizar el contenido, por lo que es más que probable que el propio usuario finalmente termine por desactivar la protección.

Cuando esto sucede, se activan una serie de macros que ejecutan código en PowerShell iniciando una nueva fase en la infección del equipo. Ese código se conecta con los servidores de los delincuentes para descargar el instalador del troyano bancario Emotet, ejecutarlo en el equipo y camuflar su ejecutable para dificultar su detección.

Tras esto, Emotet se mantiene oculto a la espera de que el usuario acceda a algún servicio bancario o de pago online para actuar y robar los datos bancarios del usuario. Al ser un troyano polimórfico, puede modificarse su objetivo para conseguir cualquier otro tipo de datos, por lo que puede recopilar datos bancarios, credenciales de usuario o cuentas de correo.

Además, Emotet aprovechará para copiar la libreta de contactos del usuario para propagarse entre ellos enviándoles correos en los que aparecerá como remitente de los correos que incluirán el adjunto infectado. De ese modo, los nuevos destinatarios no lo encontrarán sospechoso ya que el correo procede de uno de sus contactos.

Cómo prevenir el ataque de Emotet

Emotet basa su propagación en el envío de correo spam en el que se utilizan técnicas de ingeniería social para engañar al usuario y hacer que sienta curiosidad por el contenido del adjunto.

Desde el laboratorio de investigación de ESET nos dan algunas claves para detectar un correo susceptible de contener este troyano Emotet y así evitar caer en la trampa de este malware poniendo a salvo tus datos bancarios.

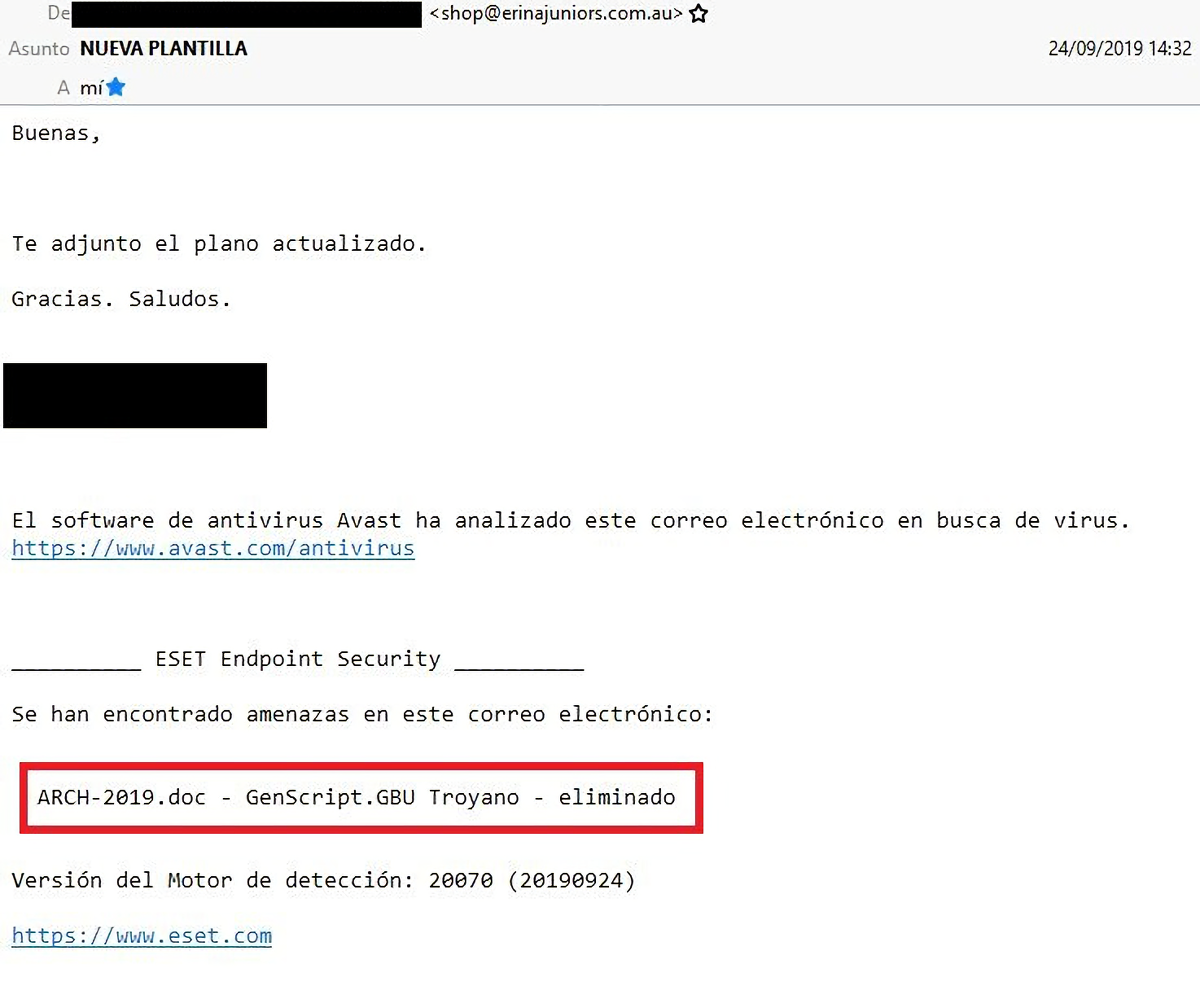

Una solución de seguridad actualizada será capaz de detectar esta amenaza durante la primera fase de infección en la que se recibe del correo malicioso, ya que para ello se utilizaría un sistema de firmas o heurístico que detectaría un adjunto sospechoso.

Sin embargo, si no cuentas con uno de estos sistemas de seguridad instalados en tu ordenador, o has deshabilitado sus funciones, todavía puedes detectar cuando un correo está intentando engañarte. Por ejemplo, debes fijarte en el remitente del correo.

Como hemos comentado, Emotet utiliza la libreta de contactos de la víctima anterior para su propagación, por lo que, no aparece un solo remitente, sino dos. El primero es el que suplanta el malware para hacernos creer que el correo viene remitido por alguien de confianza (la anterior víctima). Por su parte, el segundo remitente del campo “De:” o en el Return Path de la cabecera del correo es el del dominio comprometido por los atacantes y usado para realizar el envío masivo de correos.

Otro indicio para descubrir el origen malicioso de uno de los correos que propagan el troyano de Emotet es el nombre de los adjuntos. Desde ESET nos indican que en las últimas detecciones se han utilizado adjuntos con nombres como “ARCHIVOFile_H3981.doc”, “MENSAJE_092019.doc”, “985832-2019-7-84938.doc” o “61.doc” entre muchos otros. En cualquier caso, son nombres que aportan pocas pistas sobre su contenido e incitan a abrirlos.

Lo más recomendable ante la mínima sospecha es eliminar el correo y solicitar más información al contacto que presuntamente te lo enviaba. Si ese contacto no sabe de qué le estás hablando, tal vez le gustará saber que su equipo ha sido infectado por Emotet.

En hecho de haber descargado el archivo sin abrirlo no implica que tu equipo haya sido infectado, ya que hasta que no se deshabilita la protección contra ejecución de macros de Microsoft Office no se ejecuta el código que desencadena la infección. Elimina inmediatamente el archivo para mantener tu equipo seguro.

Los datos bancarios son el principal objetivo de Emotet

Amenazas como el troyano Emotet, que está atacando a España con especial virulencia durante las últimas semanas, ponen de manifiesto la importancia de preservar la seguridad de tus datos bancarios.

Con el Black Friday a la vuelta de la esquina y la campaña de Navidad en ciernes, las operaciones de pago online y movimientos bancarios aumentan exponencialmente, por lo que estos datos son más susceptibles.

Los ciberdelincuentes siempre han mostrado un gran interés por hacerse con estos datos, por lo que las soluciones de seguridad informática también han mejorado la protección para este tipo de datos.

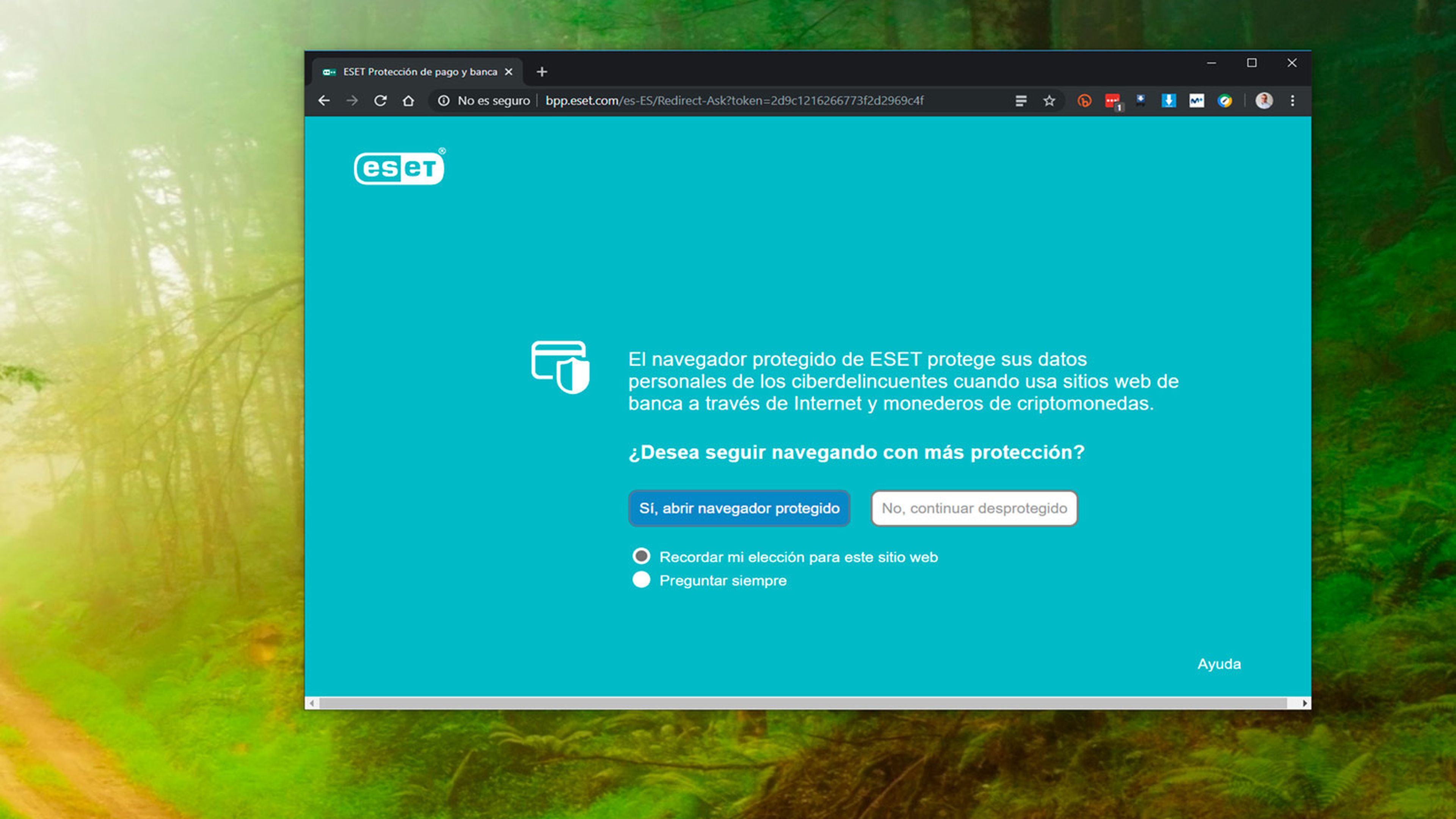

Empresas de ciberseguridad como ESET han implementado mejoras significativas en las últimas versiones de sus herramientas de seguridadpara proteger las operaciones bancarias.

Estas medidas de protección constan de varias capas de seguridad en las que se combinan filtros heurísticos con inteligencia artificial para monitorizar el comportamiento sospechoso de servicios no autorizados y neutralizar ataques con malware y sistemas antiphishing para evitar fraudes y suplantación de identidad.

Además, se blindan las operaciones de banca online ejecutando estas operaciones en una instancia del navegador totalmente aislada y monitorizada, de forma que ningún script o malware de terceros pueda interceptar el envío de las credenciales bancarias del usuario.

Teniendo en cuenta que el principal objetivo de este tipo de malware es capturar el mayor número de credenciales posible, y su elevado grado de sofisticación, el sentido común de los usuarios ya no resulta un arma eficaz para luchar contra estas amenazas que permanecen latentes e inactivas, pasando totalmente desapercibidas hasta que llega el momento de actuar y dejas todos tus ahorros a disposición de los ciberdelincuentes.

Es por ello que, cada vez más, se debe confiar menos en lo que el navegador muestra, dejando la protección de los datos y equipos a herramientas seguridad eficientes que son capaces de neutralizar el código malicioso que se ejecuta de forma velada para hacerse con las credenciales del usuario.

Descubre más sobre Business Solutions, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.