La mentira de que tu móvil es seguro: estás expuesto a cualquier ataque

Datos encriptados, verificación en dos pasos, reconocimiento facial, lector de huellas... Nuestro smartphone rebosa medidas de seguridad. Pero solo hace falta abrir la prensa tecnológica, cualquier día, para encontrar alguna noticia relacionada con el espionaje, el robo de datos, los hackeos, la suplantanción de personalidad, etc. La realidad es que nuestro móvil no es seguro, y está expuesto a todo tipo de ataques.

Es indudable que la seguridad de los móviles actuales es infinitamente mejor que la que teníamos hace apenas 3 o 4 años. Aún resuenan las palabras de Sundar Pichai, actual CEO de Google, cuando en el MWC de Barcelona de 2014 dijo, que "Android no fue diseñado para ser seguro". Fue regañado por sus superiores (aún no era CEO), pero Pichai decía la pura verdad. Android no se diseñó para ser seguro, sino para ser más abierto y compatible, atrayendo a fabricantes y desarrolladores al ecosistema de Google, para competir con iOS y el iPhone.

Es cierto que hoy en día Android es tan seguro como iOS, pero ha necesitado casi una década de cambios para conseguirlo. Y aún así, todos los días desayunamos con noticias relacionadas con espionaje, robo de cuentas, hackeos... ¿Son tan seguros los móviles como nos quieren hacer creer los fabricantes? ¿O es que es imposible poner puertas al campo?

La realidad es que, por el simple hecho de usar un móvil, de conectarnos a Internet, de intentar contactar con alguien, ya corremos una serie de riesgos de seguridad. Y en algunos casos, ni el móvil o el sistema operativo más seguro pueden protegernos.

Vamos a ver a qué ataques estamos expuestos cuando usamos el móvil, y cómo podemos prevenirlos.

Índice de contenidos

- Peligros inevitables

- Negligencias y errores evitables

- Así nos protegen los fabricantes

- ¿Qué podemos hacer nosotros?

Peligros inevitables

Nuestros móviles están protegidos por huellas dactilar, reconocimiento facial, o contraseña. Los sistemas operativos actuales encriptan todos los datos: nadie que intente acceder desde fuera entenderá lo que hay almacenado. Las principales app, como WhatsApp encriptan las conversaciones, así que ni siquiera Facebook puede leerlas (o tal vez sí). Si todos nuestros datos están blindados, ¿por qué existen tantos robos de cuentas, tantos hackeos, tanto espionaje?

La seguridad básica está ahí y es adecuada. El problema es que esa seguridad tiene grietas, ya sea por nuestra culpa, o por la de las apps o el sistema operativo. Puede que tengamos el mejor sistema de vigilancia para nuestra casa pero si cuando salimos dejamos la puerta abierta, de poco servirá.

Estos son algunos de los peligros inevitables a los que nos exponemos, simplemente por usar el nombre.

Nuestra huella digital

El gran mantra de Internet, la piedra filosofal que mantiene todo el entramado en marcha, que convierte el plomo en oro, es éste: "no recopilamos ni revelamos sus datos personales". Es también, la gran trampa de Internet. Es cierto que las webs, servicios o apps no recopilan datos como tu nombre, dirección, números de telefono, etc. Eso esta prohibido por ley. Pero, y aquí está la gran paradoja, esos datos hoy en día tienen escaso valor. Sí recopilan todo lo demás: donde vives, que webs visitas, que tipo de ropa vistes, a qué hora apagas y enciendes el móvil o el ordenador, cuando sales y entras de casa, que coche tienes, que banco usas, etc. Son datos que se recopilan de forma anónima, sin los datos anteriores. Pero todos juntos conforman tu huella digital. Tu vida monitoreada a la que se asigna una ID. Una sombra de ti mismo. Pero como cualquier sombra, solo hace falta seguirla para saber a quién pertenece...

La realidad es que un anunciante (o Google o Facebook) no necesita saber tu nombre para venderte cosas, mientras tenga tu huella digital que almacena tus gustos, tus vicios y tus anhelos, a través de una ID asociada a tu móvil u ordenador.

Y este control se acentúa con el Big Data, la inteligencia artificial y la capacidad de analizar y asociar entre sí datos anónimos de miles de millones de usuarios.

Con cientos de millones de usuarios, Google, Apple, Amazon, Facebook, Microsoft y otras compañías puedes extrapolar informaciones aparentemente anónimas como las películas más buscadas, los productos más consumidos, y otros datos, que al proceder de un porcentaje tan alto de la población, permiten obtener perfiles de consumo, hábitos, tendencias capaces de acercarse mucho a la realidad. ¿Quién no usa hoy en día en el Primer Mundo apps como WhatsApp, Facebook, o un móvil Android?

Cada vez que usas el móvil, estás contribuyendo a fortalecer esa huella digital que Internet tiene de tí.

El peligro de los chats en grupo

Seguramente estás metido en unos cuantos grupos de WhatsApp, Telegram o similares. Y lo más probable es que no controles quién entra en esos grupos. Hasta es posible que se trate de desconocidos que se juntan para tratar un tema común, como puede ser un grupo de padres del colegio de los niños, o de gente para hacer compras conjuntas para ahorrar dinero.

WhatsApp, Telegram y otras apps similares encriptan las conversaciones, así que en teoría nadie puede leerlas, una vez encriptadas. Sin embargo, un grupo de investigadores ha descubierto un exploit de WhatsApp que permite enviar mensajes falsos en nombre de otra persona, o editarlos para cambiar de contenido. Y WhatsApp no puede hacer nada para impedirlo.

El problema aquí es que esta falsificación se lleva a cabo desde dentro de un chat en grupo, en donde los mensajes están encriptados y nadie puede leerlos salvo los que están dentro del grupo. La única forma que tiene WhatsApp de impedirlo es rastraer el origen de los mensajes, para ver si es o no original, pero para eso tendría que violar la encriptación, y con ello la privacidad.

Aunque tu móvil y la app que usas sean seguras, no estás a salvo de ataques directos por personas que han traspasado legalmente (son miembros del grupo) esa seguridad.

Las contraseñas biométricas

Hemos usado contraseñas numéricas toda la vida, y aunque son eficientes tienen graves problemas, la mayoría derivados de la pereza y la desidia de los usuarios.

Una contraseña robusta debe tener muchas letras y números, así que no es fácil de recordar. En lugar de usar un gestor de contraseñas o apuntarlas para no olvidarlas, la mayoría de los usuarios usan la misma contraseña para todo (si te la roban, tienen acceso a todas tus cuentas), el nombre de su perro, su fecha de nacimiento, o peor aún: 1234. Y se quedan tan tranquilos... Esto ha facilitado el robo de datos a los ciberdelincuentes, por no hablar del gasto en recursos que supone enviar emails o SMS con una nueva contraseña, cuando nos hemos olvidado de ella.

Las contraseñas biométricas, como la huella dactilar o el reconocimiento facial, han solucionado este problema. La seguridad ya no depende de la clave que elija el usuario, y éste ya no tiene que recordar cadenas de números. Pero tienen un problema que no tiene un clave tradicional: las contraseñas biométricas se pueden robar incluso sin que el usuario se entere.

Por ejemplo, mientras están dormido pueden usar tu huella o ru rostro. U obligarte a hacerlo. Y se han dado casos de desbloqueo de móviles usando molde de las huellas, impresión 3D de fotos del rostro, e incluso lectura de las huellas simplemente haciendo una foto al dedo, e imprimiéndolo en silicona.

Las contraseñas biométricas también tienen una tasa de fallos más elevada que una clave, y algunos lectores no funcionan como deberían. Hace unos meses se descubrió que algunos móviles Nokia se pueden desbloquear con un paquete de chicles y una moneda, o la huella de otra persona:

Varios usuarios pudieron reproducir este problema. Es cierto que los lectores de huellas son cada vez más sofisticados en los móviles, pero en dispositivos de la Internet de las Cosas o simples objetos (ya hay pendrives o cajas fuertes con lector de huellas) que usan lectores de huellas baratos que solo leen parcialmente la huella, es más fácil sacar a la luz estas limitaciones de la biometría.

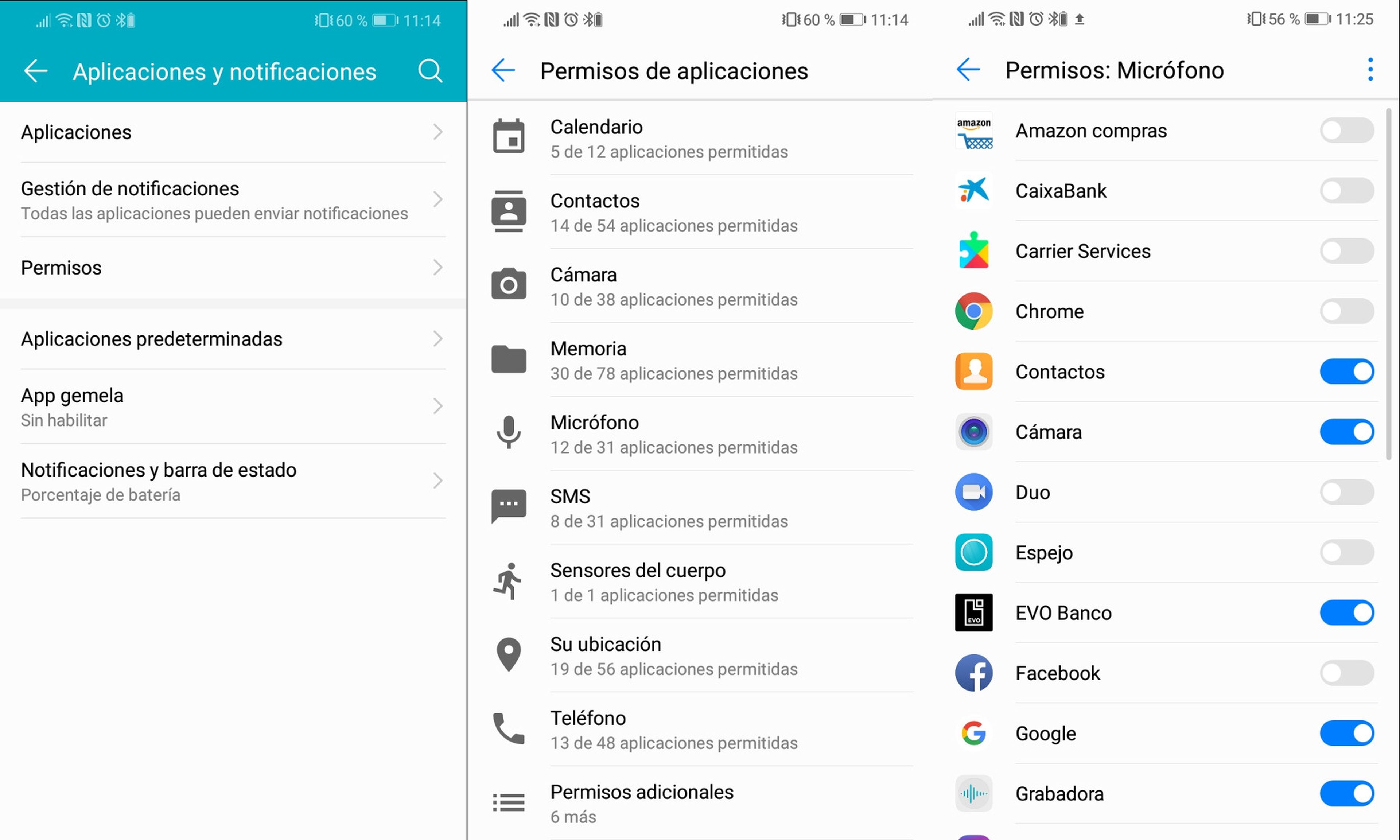

La trampa de los permisos

Los permisos que otorgamos a las apps son otro coladero por el que nos espían y nos roban, a veces sin ningún miramiento.

Tanto los usuarios como los sistemas operativos, hemos mejorado mucho en el tema de los permisos. ¿Recuerdas cuando una app de linterna te pedía permisos para consultar tus contactos, y acceder a tus ficheros y tus fotos? ¿Para que necesita eso una app que solo enciende el Flash de la cámara? Por supuesto, para espiarte y robar datos. Pero como no leíamos esos permisos, se los dábamos. Y así había apps de linterna que espiaron a millones de usuarios. Fue tan grave que tanto iOS como Android incluyeron la linterna como app nativa, para evitar este tipo de fraude.

Los sistemas operativos tampoco ayudaban mucho: no controlaban las apps con permisos desmesurados, y el usuario no podía desactivarlos, salvo que desinstalase la app.

Ahora es diferente. Tanto iOS como Android vigilan la actividad de las apps, y nos ofrecen un mayor control sobre los permisos. Podemos desactivar permisos individuales, y muestran una advertencia cuando una app pide permisos críticos.

Pero aún así, es muy difícil evitar el abuso malintencionado. Recientemente una investigación descubrió que muchas de las aplicaciones que se usan para bloquear llamadas spam, envian nuestros datos privados a terceros. Para que funcionen es necesario darles permisos como el acceso a la lista de contactos (para saber si una llamada es de un conocido, o spam), pero algunas robaban estos y otros datos.

Nubes... de borrasca

Hoy en día todos los servicios de Internet se han trasladado a la nube. Ese ente intangible que básicamente significa que todo funciona en los servidores remotos de las compañías. Una situación muy ventajosa para ellas, porque tienen la sarten por el mango. El usuario no es dueño del software, y todos sus datos están en la nube. Su única capacidad de decisión, es pagar una suscripción mensual. Y si deja de hacerlo se queda sin nada, con lo que estos servicios terminan atando a los usuarios.

Cuando todos los servicios funcionen en la nube y no exista software local, si no pagas las suscripción no podrás hacer nada con tu ordenador o móvil. Por eso las compañías están tan interesadas en que migremos a la nube. Hace unos meses, en la nota de prensa de Microsoft que anunciaba el lanzamiento de Office 2019 (la versión offline), nos sorprendió ver cómo Microsoft anunciaba y al mismo tiempo despreciaba esta versión offline, con frases como "Office 2019 añade una serie de características que ya se añadieron a Office 365 en los últimos tres años. Es un producto de una única versión, y no recibirá actualizaciones. Sin embargo continuaremos añadiendo nuevas características a Office 365 ProPlus todos los meses, incluyendo innovaciones en colaboración, inteligencia artificial, seguridad, y mucho más".

Ya hemos visto por qué las compañías quieren que nos pasemos a la nube. Y lógicamente la nube tiene muchas ventajas y comodidades. Pero también peligros. Por ejemplo, cuando un servicio en la nube falla, todas las plataformas asociadas a él, se caen. En los últimos meses hemos comprobado cómo cada vez que se cae Facebook, también lo hacen Instagram y WhatsApp, porque usan la nube de Facebook.

El pasado mes de junio, los servidores de Google fallaron. Servicios como GMail, Drive o Google Sites se desactivaron un tiempo, pero también otros que usan la nube de Google, como Snapchat, Uber... y Apple, que contrata servidores de Google para iCloud.

Si usamos servicios en la nube desde el móvil, debemos asegurarnos que incluyen una función offline y la descargar de datos, por si nos queremos ir, o algo falla. Que no te pase como a los usuarios de Panono, que compraron una cámara de 2.000 euros con procesamiento de fotos en la nube, y a partir de septiembre tendrán que pagar 0,79 euros por cada foto. Y si no pagan, se quedan con un ladrillo, porque las fotos no se pueden extraer sin usar la nube de Panono.

El phishing

La mayoría de los robos de datos que se producen en la actualidad, ocurren porque nosotros entregamos las contraseñas y otros datos a los ciberdelincuentes. ¿Cómo es posible? Por medio del phishing, una de las trampas más peligrosas de Internet.

El phishing es casi tan viejo como la Red, pero se ha vuelto muy sofisticado. Se trata de una técnica que consiste en hacerse pasar por un servicio de Internet (Google, un banco, un comercio), para que inicies sesión con tu cuenta. Con engaños o falsos premios ofrecen un enlace a la supuesta web de Google, Amazon, un banco, etc, pero es una página falsa. Por muy seguro que sea tu móvil, si introduces tus datos estás perdido, porque los estás entregando voluntariamente, y ahí la seguridad no puede hacer nada.

Es cierto que los antivirus y los navegadores detectan el phishing, pero no son infalibles. Si te descuidas, puedes caer en la trampa.

Apps y servicios ineptos

Otra fuente de problemas importante con el móvil es la ineptitud de algunas apps para protegernos cuando les hemos dado permisos de seguridad. Apps mal programadas que usan sistemas de seguridad endebles o anticuados por donde los hackers acceden a los datos que usan los usuarios, o se benefician de los permisos de uso de la cámara, acceso a contactos, explorador de archivos, etc., que las apps obtienen de los usuarios.

Bugs

Una variante del ejemplo anterior son las apps que contienen bugs, dejando agujeros expuestos a los hackers o el software espía. En febrero pasado, un bug de WhatsApp permitía saltarse la protección de huella o FaceID para acceder a la aplicación.

Los hackers aprovechan rápidamente este tipo de fallos, aunque se parcheen a los pocos días.

Negligencias y errores evitables

Muchos de los ataques que sufrimos los usuarios del móvil se deben a acciones que provocamos nosotros. Bien por falta de conocimientos, o de atención. Es importante que nos esforcemos para evitarlos.

Los permisos que no leemos

Hemos visto cómo muchas apps hacen mal uso de los permisos razonables que les damos. Pero en ocasiones somos nosotros los que aprobamos permisos incompresibles. Por ejemplo, ceder a un videojuego sin multijugador nuestra lista de contactos, o a una app de códigos QR, el acceso al micrófono. ¿Para qué los necesitan?

Aunque es aburrido y pesado, siempre hay que leer los permisos que piden las apps. Y no concederlos, o cancelarlos desde Ajustes, si creemos que no los necesitan para hacer su función.

Webs y apps poco recomendables

Los peores ataques son los que vienen desde dentro, cuando ya han penetrado la seguridad. Como ocurre con los permisos, cuando instalamos una app o visitamos una web de forma voluntaria, estamos abriendo las puertas del móvil, quitando los candados. Y por desgracia visitamos webs de dudosa reputación o instalamos apps fuera de Google Play. Apps que prometen un beneficio pero que pueden instalar un software espía o un minero de criptomonedas, que ralentizará nuestro móvil.

Ya han superado la seguridad e incluso han obtenido permisos, así que lo tienen mucho más fácil que un hackeo desde fuera.

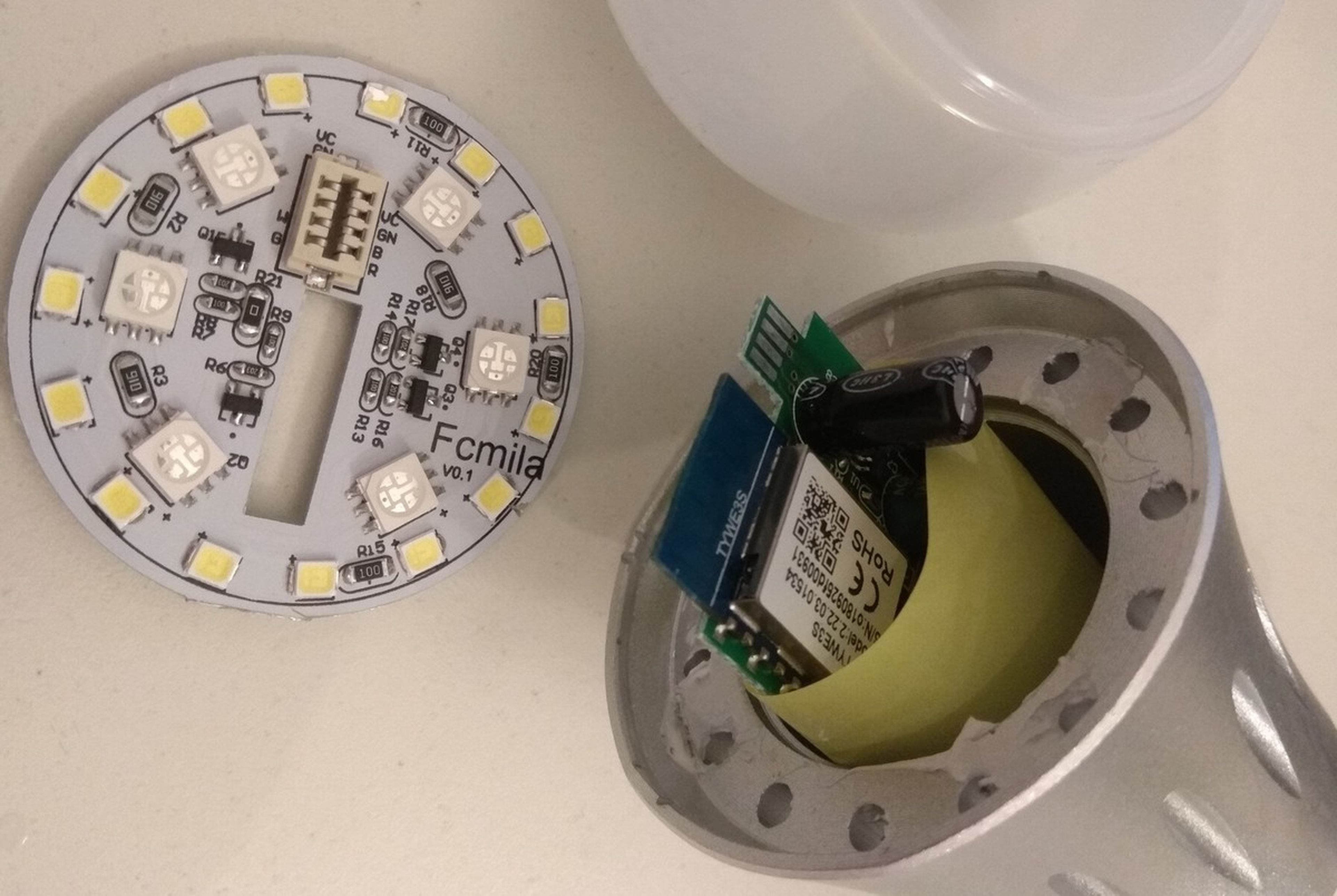

Los dispositivos de la Internet de las cosas

El nivel de seguridad de un ecosistema lo marca su eslabón más débil. Y entre los dispositivos conectados a la Red, los más débiles son los de la Internet de las Cosas: altavoces, webcams, termostatos, bombillas inteligentes...

Puede que tengas el móvil más seguro del mundo, que hayas protegido tu red WiFi con la contraseña más robusta, pero has metido la clave en una bombilla inteligente, y cuando se ha fundido, la has tirado a la basura.

Recientemente, un investigador de seguridad descubrió que la mayoría de las bombillas con WiFi baratas, guardan la clave WiFi en un simple fichero de texto sin encriptar.

Así que cualquiera puede revisar tu basura, copiar la clave WiFi y entrar en tu red para espiar desde dentro, superando fácilmente cualquier seguridad.

Software desactualizado

La mayor parte de los parches de los sistemas operativos y las apps se lanzan para tapar agujeros de seguridad. Si no los instalas, tu móvil será como un queso gruyère para los ciberdelincuentes. Al menos una vez al mes revisa si existe una actualización de tu móvil, e instálala. Asegúrate también de que las apps que usas están actualizadas.

Así nos protegen los fabricantes

Quizá te sorprenda la diferencia de precio entre un iPhone o un Samsung de gama alta, y otros móviles con prestaciones similares. Normalmente no tiene nada que ver con el mejor diseño, o el rendimiento, sino con las medidas extras de seguridad.

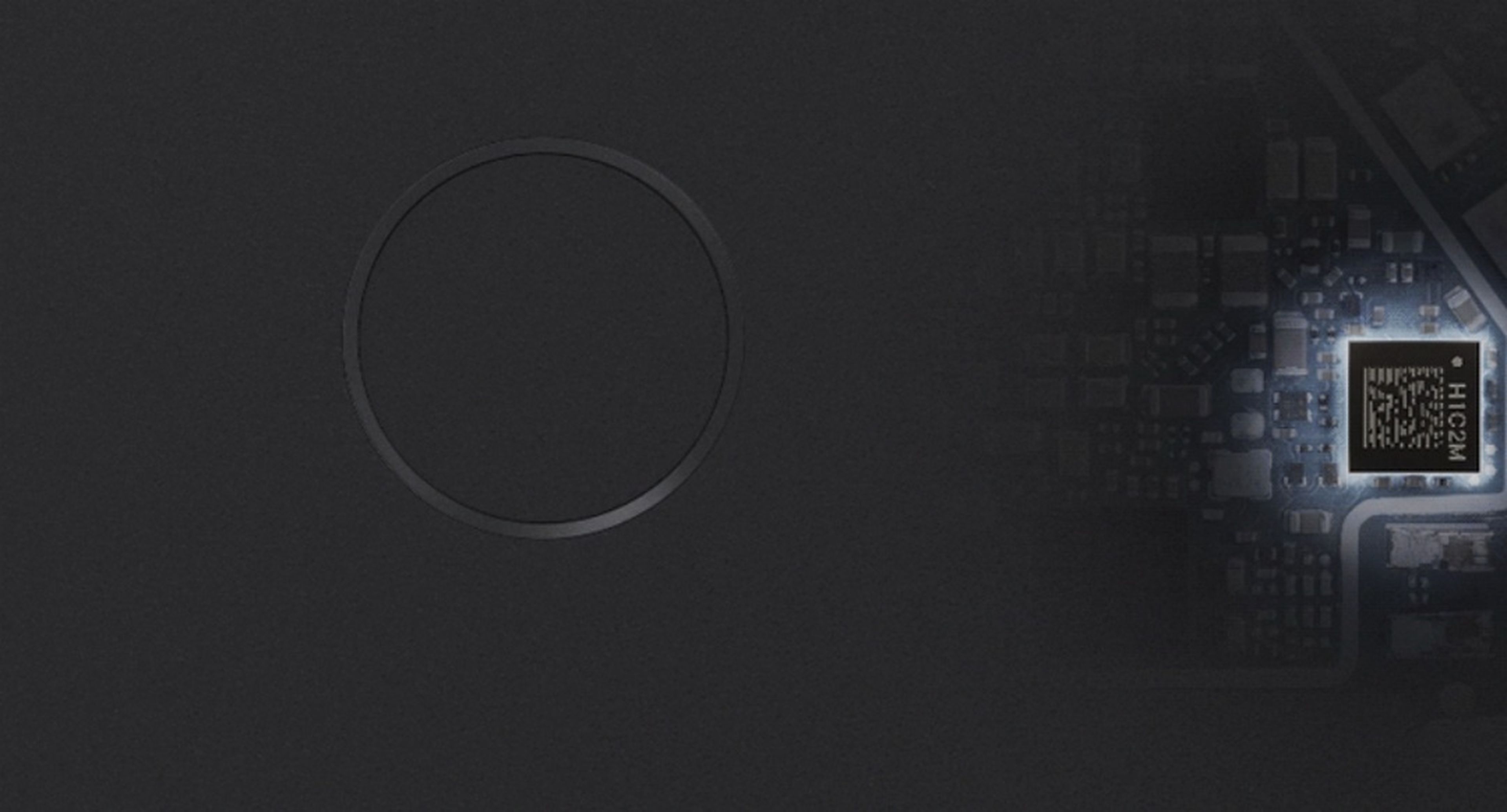

Tanto los móviles de Apple, como los Pixel de Google o los smartphones de Samsung incluyen chips de seguridad adicionales que encarecen el producto, pero a cambio ofrecen un extra de seguridad.

Apple, por ejemplo, utiliza lo que llama Secure Enclave, un coprocesador dentro de la CPU que crea un enclave seguro en donde se guardan las contraseñas, huellas, y Face ID, completamente encriptadas. Nadie, ni Apple ni IOS, tienen acceso a este enclave.

Google utiliza un chip independiente llamado Titan M, incluido en su Google Pixel 3.

Titan M realiza una verificación por hardware del arranque del móvil. Cuando encendemos el smartphone comprueba que el sistema operativo no ha sido modificado por un malware, y que está criptográficamente firmado por Google. También recuerda la última sesión sin fallos de Android, e impide que un malware puede instalar una versión más antigua.

Además es capaz de defenderse de los ataques directos de malware bloqueando ejecuciones de código al más bajo nivel. Como Apple, guarda las claves personales del usuario dentro del propio chip.

Knox es la tecnología equivalente de Samsung. Una plataforma de seguridad, también disponible para tablets y otros dispositivos, que incluye tanto certificación por hardware como diferente software.

Knox utiliza ARM TrustZone para crear una zona segura en donde supervisa el arranque del sistema (para que no se instale un malware tras un reinicio), protección del kernel, anti-rooting, y mucho más.

Nuestra seguridad, en manos de la IA

El futuro de la seguridad de nuestro móvil residirá en la Inteligencia Artificial. Gracias a ella se implementarán nuevas formas de detectar el malware y los ataques hackers. Igual que hoy tenemos un asistente virtual, en el futuro tendremos en un experto en seguridad virtual.

Será una gran ayuda, pero no olvidemos que los ciberdelincuentes también usarán la IA para sus propios fines, desde la búsqueda de bugs en las apps por donde colarse, a métodos de engaño como el DeepFake.

¿Qué podemos hacer nosotros?

No hay una forma infalible de usar nuestro móvil con seguridad. Ya hemos visto que hay cosas que no dependen de nosotros. Pero sí podemos minimizar los riesgos.

Sé discreto

Si quieres reducir tu huella digital en Internet tienes que actuar con cabeza. Reducir la información que ofreces a las apps y los servicios de Internet. Desactiva los permisos de geolocalización, si no los necesitas. No reveles datos privados donde no sea necesiario. No entres en webs peligrosas ni instales apps de dudosa reputación. Si tienes que subir una foto a Internet, que se vea solo lo necesario, y no tu casa, tus amigos, y una panorámica del barrio...

Simplemente, aplica el sentido común.

No regales tu privacidad

Muchas personas regalan alegremente su privacidad. Hace unos días, Facebook pagó 5 dólares por un selfie en plena calle de algunas ciudades americanas, para usar sus rostros para entrenar a su Inteligencia Artificial. ¿Tan poco valoramos nuestra privacidad? Literalmente, vale más que el dinero. Por eso casi todo en Internet es gratis, porque la moneda de pago son los datos. Las grandes compañías no quieren tu dinero, no lo necesitan. Quieren tus datos, y no deberías ponérselo tan sencillo...

Instala un software de seguridad

Antivirus, software de seguridad, antimalware, todo vale para protegerse los ciberdelincuentes. Y sobre todo, actualiza tu sistema operativo, y las apps.

Tendrás una existencia mucho más tranquila... y tu móvil te lo agradecerá.

Otros artículos interesantes:

Descubre más sobre Juan Antonio Pascual Estapé, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.