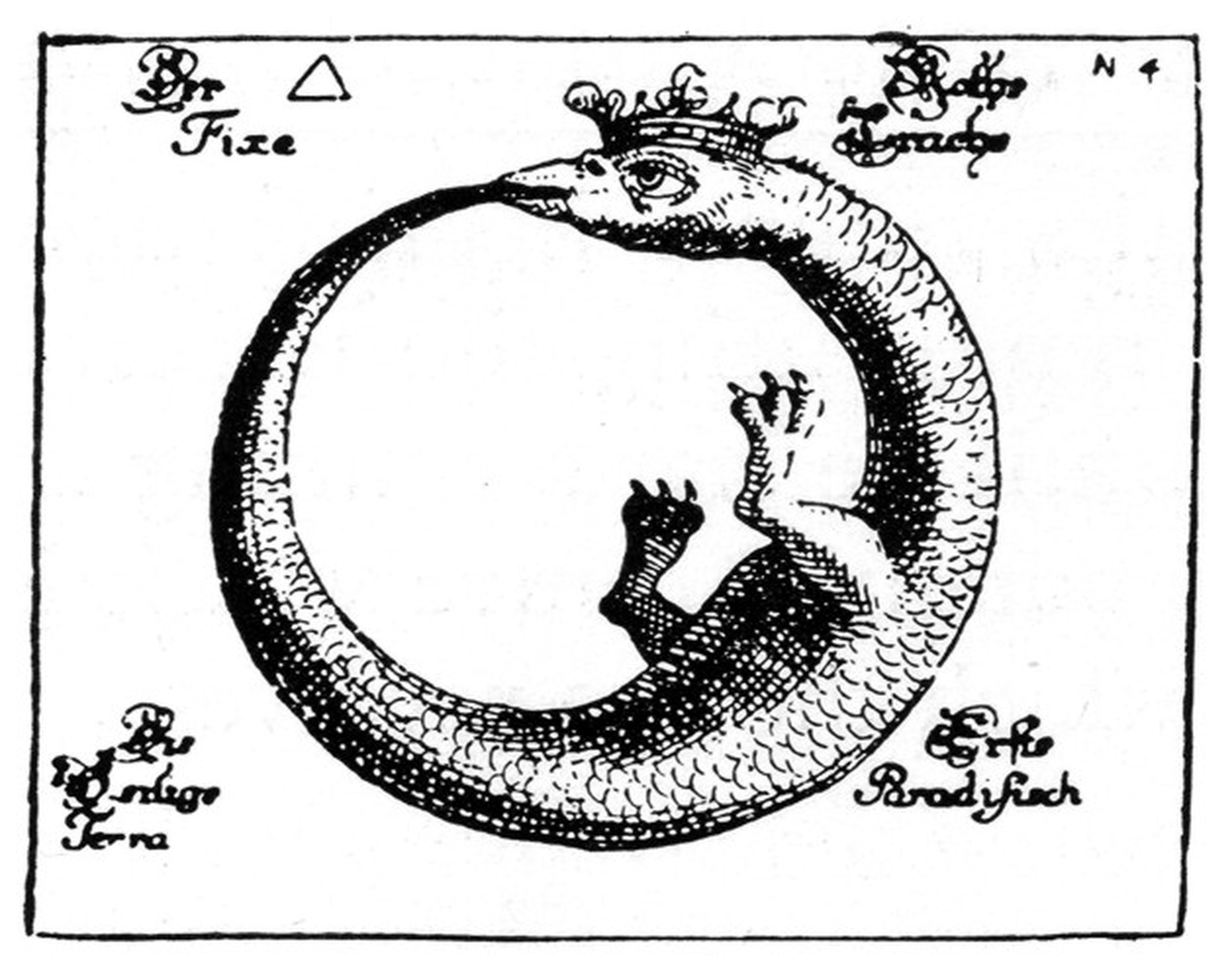

El Gobierno Ruso detrás de Uroburos, un malware avanzado

La empresa de seguridad informática y detección antivirus G Data Security ha denunciado que el Gobierno Ruso está detrás de un malware de nueva detección, conocido como "Uroburos".

La empres alemana basa su teoría de la participación del Gobierno Ruso en la complejidad del malware y en la presencia de palabras cirílicas en el texto del malware.

El autor del informe en el blog de G Data presenta nombres, claves de cifrado y el comportamiento de Uroburos como evidencia de que el gobierno de Rusia juega un papel clave en la creación del malware.

Otro componente clave, según MN, es que Uroburos busca una pieza anterior de malware que ha estado ligado a Rusia, pero no a su gobierno de manera concluyente.

"Uroburos comprueba la presencia de Agent.BTZ y permanece inactivo si está instalado", asegura MN.

Agent.BTZ es un código malicioso extremadamente perjudicial vinculado a un severo ataque contra el Pentágono en 2008.

Uroburos es un rootkit compuesto por dos archivos, "un conductor y un sistema de virtual de cifrado de archivos," que puede "tomar el control de un equipo infectado, ejecutar comandos arbitrarios, y ocultar las actividades del sistema".

Este malware es muy peligroso porque su estructura es "modular" y "flexible", lo que significa que las nuevas funciones maliciosas se pueden agregar a ésta fácilmente.

"Parte del conductor de Uroburos es extremadamente complejo y está diseñado para ser muy discreto y muy difícil de identificar", aseguran en el blog.

GData dice que Uroburos es "uno de los rootkits más avanzados que hemos analizado", su orígen los encuentran en 2011, el primer año en el que su conductor fue recogido.

Según G Data, el malware empieza mandándose a un ordenador infectado con conexión a Internet para infectar otros ordenadores de la red, incluso a aquellos que no tienen una conexión directa a Internet.

Uroburos recoge cualquier dato que haya sido instruido para recopilar, a continuación, subrepticiamente lo envía de vuelta a los autores de malware utilizando el mismo método de saltar de una máquina a otra, hasta que encuentra una con una conexión a Internet.

"Este comportamiento es típico de malware de propagación en las redes de grandes empresas o las autoridades públicas. Los atacantes esperan que su objetivo tenga ordenadores aislados de Internet y utiliza esta técnica como una especie de solución para lograr su objetivo", asegura MN en el blog.

El gobierno de Rusia ha ha llevado a cabo numerosas acciones de censura en Internet, este podría ser un método más agresivo de control gubernamental.

Conoce cómo trabajamos en ComputerHoy.