Estas son las diferencias ente vulnerabilidad y amenaza

En la actualidad, con las noticias relacionadas con la ciberseguridad en todas las portadas, estamos más que acostumbrados a escuchar o leer los conceptos amenaza o vulnerabilidad. Aunque hay muchas personas que los utilizan como sinónimos, en realidad son cosas distintas, relacionadas pero diferentes.

Explicado de una manera rápida, en resumen las vulnerabilidades son las condiciones y características de los sistemas que hacen que éstos sean susceptibles de sufrir las amenazas. Por tanto, es necesario que exista una vulnerabilidad para que se produzca una amenaza. No obstante, vamos a definirlos con detalle para entender bien ambos conceptos.

Qué es vulnerabilidad

Para entender la diferencia entre vulnerabilidad y amenaza, en primer lugar tenemos que tener clara la definición de cada una de ellas. Una vulnerabilidad informática se trata de un fallo o debilidad en el sistema de información que pone en peligro la seguridad, y por consiguiente comprometer la integridad, disponibilidad o confidencialidad de los datos. Por este motivo, resulta de vital importancia encontrar estos agujeros cuanto antes, para así poder ponerles solución con celeridad.

Qué es amenaza

En cambio, una amenaza hace referencia a la acción que aprovecha una vulnerabilidad para poner en riesgo la seguridad de un sistema de información. Pueden proceder de ataques maliciosos, sucesos físicos o negligencia y decisiones institucionales, y pueden ser internas o externas al hablar de organizaciones.

Las fuentes de amenazas más habituales son las siguientes:

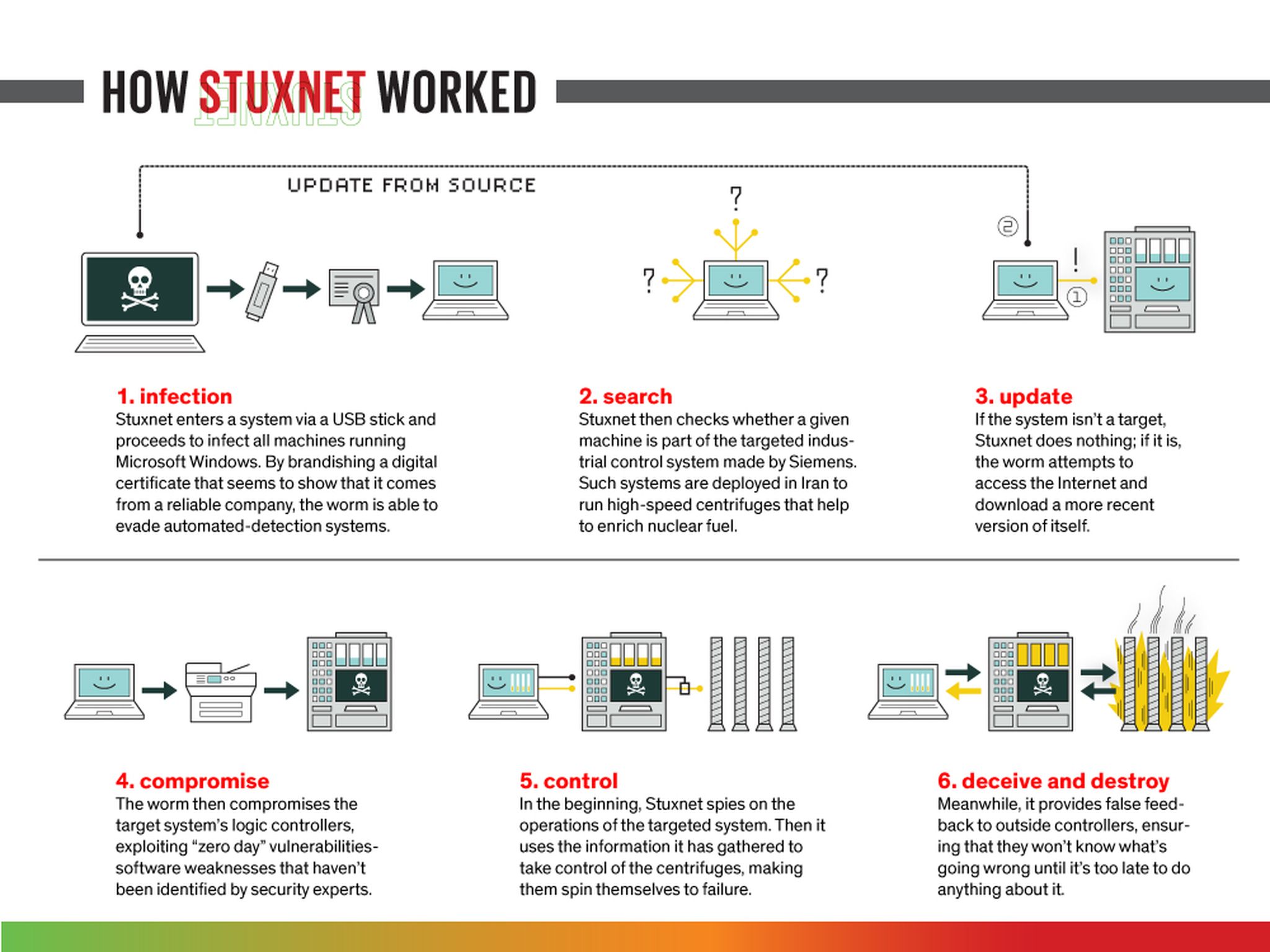

- Malware: da a los atacantes muchas posibilidades de explotar el equipo, ya sea espiando datos personales y privados o llevando a cabo cualquier acción maliciosa con el objetivo de perjudicar a la víctima.

- Ingeniería social: se trata del empleo de técnicas de persuasión para engañar a los usuarios con fines malintencionados, como el robo de información, para después llevar a cabo otro tipo de ataques o vender los datos en el mercado negro.

- APT o Amenazas Persistentes Avanzadas: son ataques coordinados que aplican ingeniería social, dirigidos contra una organización con el objetivo de robar o filtrar información sin ser detectados.

- Botnets: red de equipos infectados controlados por los atacantes que se usan en otros ataques más sofisticados, como los ataques de denegación de servicio o DDoS.

- Servicios en la nube: Los servicios cloud también es una fuente habitual de amenazas para los equipos.

Otro factor a tener en cuenta: el riesgo

En esta operación también hay que tener en cuenta el riesgo. Se trata de la posibilidad de que tenga lugar un problema de seguridad, y se materializa en caso de que se produzcan pérdidas o daños. Para medirlo, es necesario determinar la probabilidad de que una amenaza detectada explote una vulnerabilidad y cause un daño o impacto. En función de los valores obtenidos se establece un nivel de riesgo u otro.

Es muy importante intentar cuantificar el riesgo y poner las medidas oportunas para reducirlo, ya que de este modo disminuyen las posibilidades de que se produzca un problema de seguridad.

[Fuente: INCIBE]

Conoce cómo trabajamos en ComputerHoy.