Las imágenes que nos espían desde los correos electrónicos

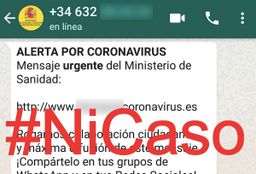

La cantidad de peligros que podemos encontrar en la bandeja de correo ha crecido significativamente: constantes campañas de phishing, todo tipo de estas y ahora imágenes diseñadas para recopilar información sobre nosotros.

Con el paso de los años y grandes campañas de concienciación por parte de instituciones y empresas de ciberseguridad, cada vez es mayor el número de usuarios que evitan los enlaces y archivos adjuntos de los correos, principales fuentes de códigos maliciosos que pretenden infectar el dispositivo y robar nuestros datos.

Sin embargo, no son los únicos elementos a los que ahora nos enfrentamos. Mientras los servicios de mensajería online se afanan por detectar con mayor eficacia esos correos falsos y los spams tan molestos, las grandes compañías que nos mandan publicidad quieren conocer más sobre nuestros hábitos y hasta dónde interactuamos con sus correos.

Al principio integraban los enlaces con ofertas e información interesante para tentar al usuario. Estos links no redirigen a una estafa online como en los correos phishing, pero permiten a las empresas saber determinada información: si has leído el correo, si te interesa el tema o qué producto ha llamado tu atención. Estos enlaces de gran tamaño son únicos para cada usuario y así saber los gustos personales de cada uno.

Con el crecimiento de los ciberataques y la concienciación de la población, estos enlaces han perdido gran parte de su efecto, obligando a las empresas a generar un nuevo método para recopilar esa información. Son las imágenes espías, aquellas que van integradas en el cuerpo del correo.

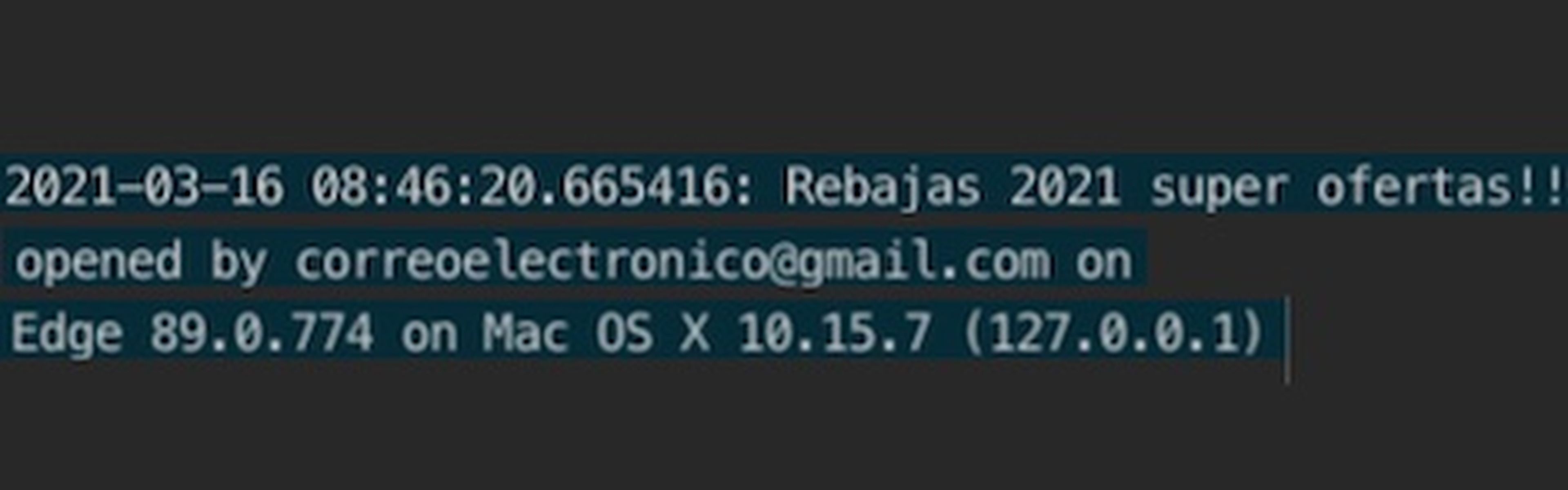

Al abrir el correo, si no pinchamos en ningún link o descargamos nada, no corremos mucho peligro de sufrir un ataque. Sin embargo, tanto el texto como las imágenes indexadas se cargan desde el servidor en el que están alojados. Esta acción permite al emisor del mensaje saber que se ha abierto su correo y no ha quedado perdido en la bandeja o en la sección de spams; el sistema operativo que utiliza el dispositivo o la versión del navegador desde la que se abre el correo, entre otros detalles como la hora en la que se ha abierto.

Chema Alonso, hacker y miembro del Comité Ejecutivo de Telefónica, muestra en su blog un simulador que demuestra esta actividad para recopilar información, creado por el desarrollador Guillermo Peñarando Sánchez. Con ello se demuestra que la imagen puede ser transparente y seguir recopilando información personal sin que el dueño del correo se percate.

El lado del mal, blog

Ante este sistema, servicios de mensajería tan conocidos como Gmail "descargan la imagen en su servidor y te la sirven ellos mismos, evitando que puedan espiarte mediante este método" afirma Peñarando, mientras que otras herramientas como Microsoft Outlook requieren del permiso previo del usuario para descargar la imagen en sus servidores.

Este método también puede ser de utilidad para los ciberdelincuentes al conocer qué correos están activos y consultan los mensajes, para después mandar otros emails más peligrosos. No obstante, en el caso de las empresas, serían una versión similar a las cookies que encontramos en su página web, por eso los expertos en ciberseguridad piden que se traten bajo el marco legal del GDPR que regula la protección de datos en la Unión Europea.

Conoce cómo trabajamos en ComputerHoy.

Etiquetas: seguridad