Estas apps de mensajería para Android pueden estar tomando fotos o grabando audio: debes eliminarlas de inmediato

Getty

- La mayoría de las aplicaciones parecen fiables, otra está camuflada como un portal de noticias que también parece ser verosímil.

- Pueden grabar llamadas, interceptar notificaciones, enviar la ubicación y los nombres de las aplicaciones instaladas a un dispositivo que actúa como centro de control en remoto.

La privacidad de los datos personales es una de las mayores preocupaciones de aquellos que utilizan redes sociales. Una reciente investigación publicada en Phone Arena ha desvelado las aplicaciones más populares de Android para controlar a los usuarios que las descargan. Estas apps están al alcance de todos, seis de ellas se descargan desde Google Play, el resto estaban alojadas en VirusTotal.

Las aplicaciones de mensajería pasan desapercibidas entre los que las descargan y su funcionamiento es tan simple que no sospechan que pueda ser un sistema encubierto para robarles información. La mayoría de las aplicaciones parecen "legítimas", otra está camuflada como un portal de noticias que también parece ser verosímil.

Las aplicaciones introducen un troyano de acceso remoto

Las apps de mensajería introducen un código troyano de acceso remoto (RAT) conocido como VajraSpy que se ejecuta en el dispositivo. Estos troyanos no se autorreplican y se propagan de una víctima a otra como los virus, sino que necesitan que la víctima los instale deliberadamente, según Avast.

La finalidad de este malware es espiar a las personas que lo instalan. Los sistemas de acceso remoto piden aceptar los permisos a la cámara, el micrófono o la galería de las víctimas, como hacen WhatsApp o Instagram. El problema de estos sistemas es que se ejecutan en segundo plano pasando desapercibidos, lo que las convierte en unas potentes herramientas de espionaje.

Los troyanos pueden robar los contactos, imágenes, registros de llamadas y mensajes de texto de un dispositivo. Las apps más potentes pueden incluso acceder a los chats de WhatsApp o Signal, lo que implica que pueden grabar llamadas o interceptar notificaciones. Pero esto no es todo, también envían la ubicación del dispositivo y los nombres de las últimas aplicaciones instaladas a un móvil u ordenador que actúa como centro de control en remoto.

Estas aplicaciones existen en España especialmente como un sistema de control parental, pero no son tan comunes los troyanos. Los sistemas de acceso remoto analizados en el informe se dirigen principalmente a los usuarios de India y Pakistán. Las apps disponibles en Google Play y han sido descargadas por miles de usuarios.

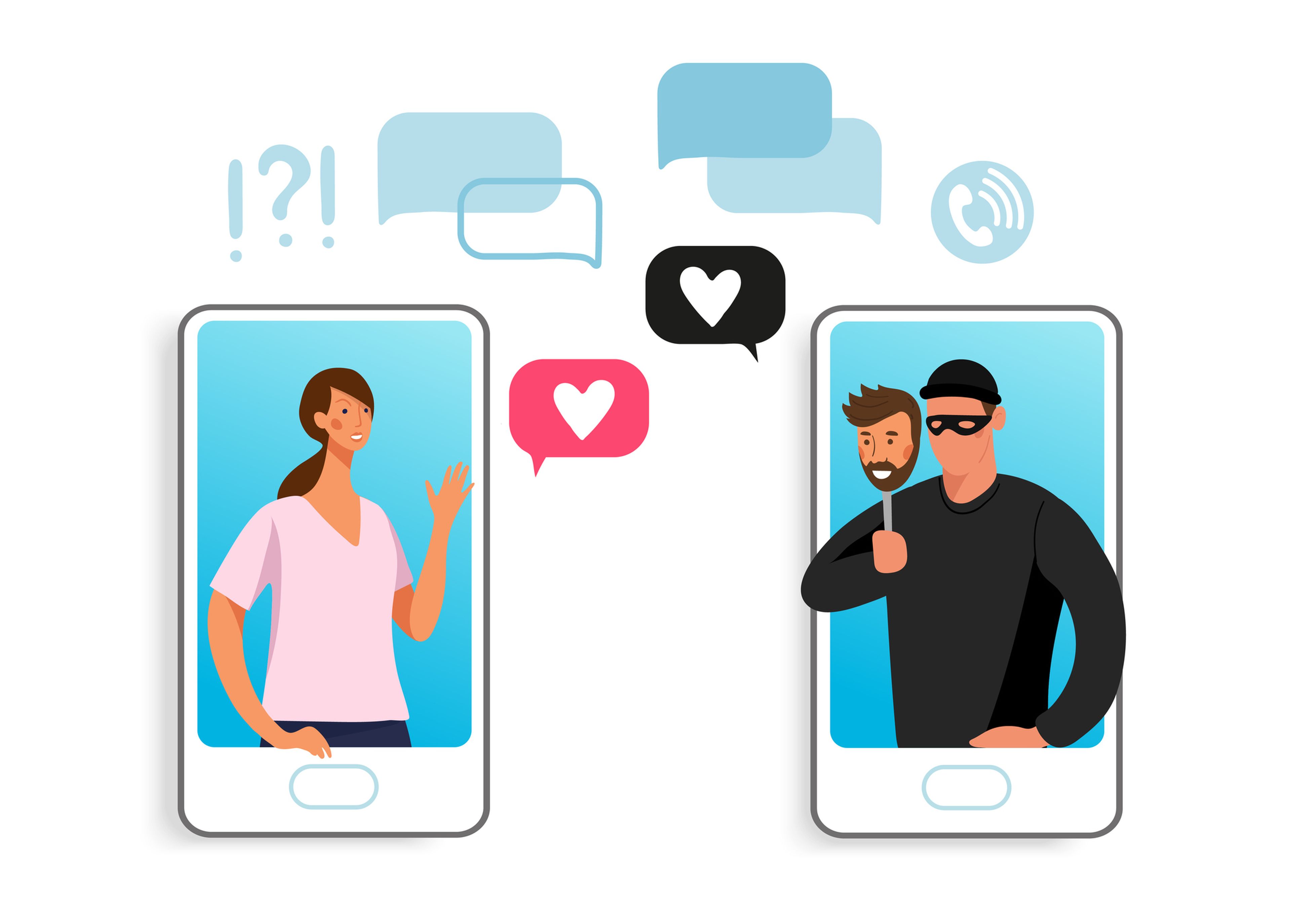

Los ciberdelincuentes se ganan la confianza de las víctimas

Getty

Los ciberdelincuentes se han modernizado y las técnicas para estafar a las víctimas son cada vez más elaboradas. Los expertos han advertido que detrás de las aplicaciones de control remoto hay una red de engaños a las víctimas.

La técnica se conoce como la "trampa de miel" o la "trampa del amor". Los estafadores eligen a la víctima, se ganan su confianza y le proponen instalar una app de mensajería para hablar a través de ella.

Algunos de los sistemas de control remoto que se han encontrado en Google Play y VirusTotal están siendo investigados o han sido eliminados, pero otros siguen en activo. El informe ha recomendado desinstalar las aplicaciones de espionaje que utilizan los ciberdelincuentes:

- Rafaqat

- Privee Talk

- MeetMe

- Let's Chat

- Quick Chat

- Chit Chat

- YohooTalk (VirusTotal)

- TikTalk (VirusTotal)

- Hello Chat (VirusTotal)

- Nidus (VirusTotal)

- GlowChat (VirusTotal)

- Wave Chat (VirusTotal)

Las funciones de mensajería solo se ejecutan si el usuario ha creado una cuenta con su número de teléfono, pero el malware opera en segundo plano incluso si no has llegado a crear la cuenta o has cerrado sesión con las claves.

Otros artículos interesantes:

Descubre más sobre Claudia Pacheco, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.