Signal da un golpe de efecto: hackea a la empresa que amenazaba con robar los datos de sus usuarios

Signal

Signal sigue contraatacando a la empresa Cellebrite. Después de desmentir que el software de esta compañía pudiera hackear su aplicación, hoy han desvelado el funcionamiento de sus programas de espionaje y aseguran haber encontrado vulnerabilidades en él.

La BBC publicaba a finales de 2020 un artículo indicando que la empresa israelí Cellebrite afirmaba poder descifrar los mensajes de la aplicación Signal. Esta empresa, además, se jactaba de haber interrumpido las comunicaciones de "miembros de pandillas, traficantes de drogas e incluso manifestantes".

Signal negó esa información y se burló del trabajo de la compañía, pero meses después la guerra continúa. El creador de la aplicación de mensajería, Moxie Marlinspike asegura que su equipo consiguió entrar en el código de la aplicación de espionaje de Cellebrite y descubrió varias vulnerabilidades.

Signal es conocida por ser la aplicación de mensajería alternativa a WhatsApp que defiende con más vehemencia la privacidad y seguridad de sus usuarios. Al igual que la aplicación de Facebook, utiliza un sistema de cifrado de extremo a extremo para proteger los mensajes de cualquier mirada extraña y añade otra serie de funciones de seguridad interesantes. Además, se han posicionado en más de una ocasión del lado de activistas, periodistas y manifestantes, frente a gobiernos que querían controlar la actividad online de estas personas.

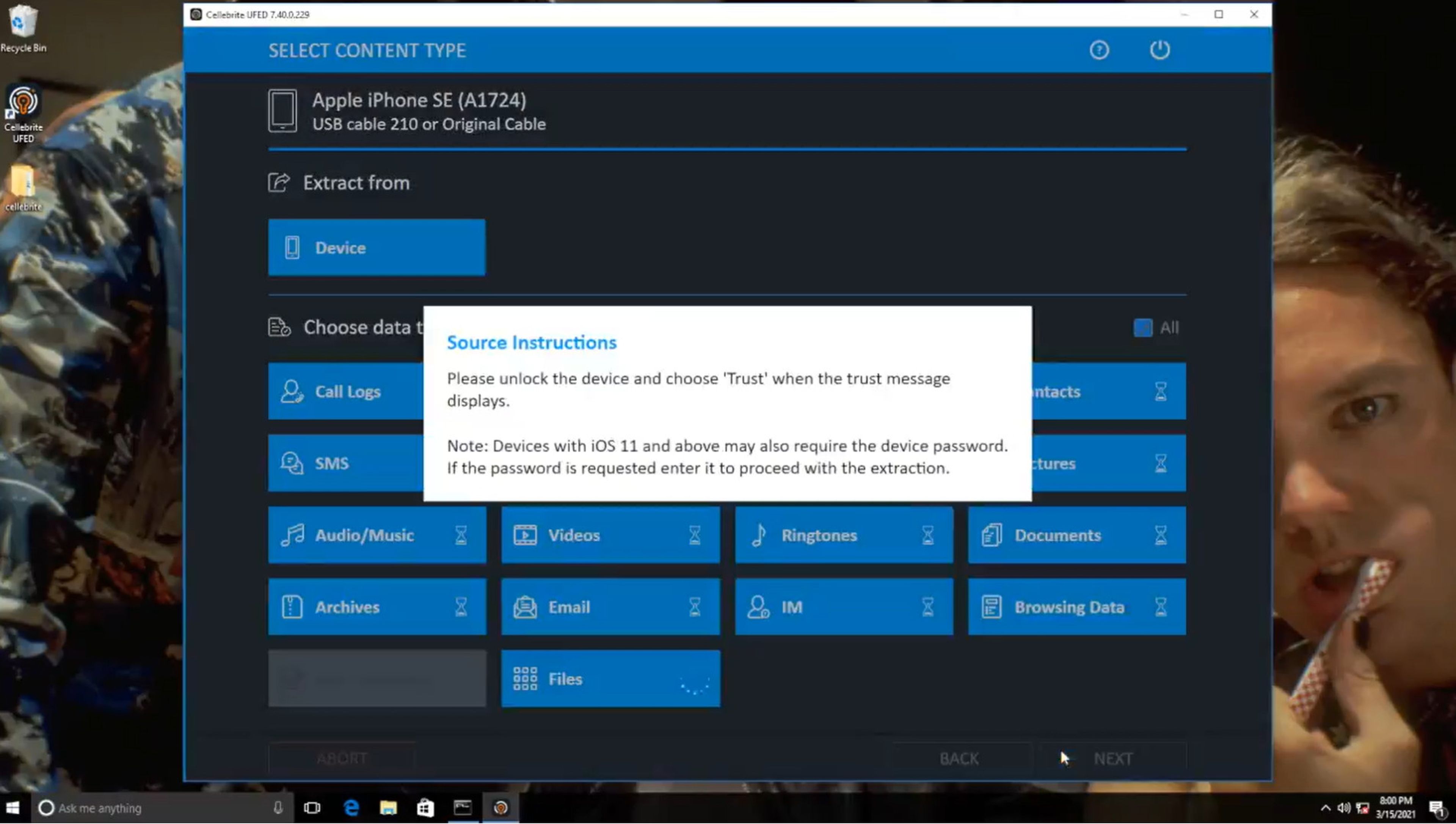

Por otro lado está Cellebrite, una empresa que ha creado dos softwares que permiten a las autoridades desbloquear y acceder a los datos de los teléfonos de los sospechosos. Se llaman UFED (Universal Foresenic Extraction Device) y Physical Analyzer, y servirían de herramienta a regímenes autoritarios como Venezuela, Rusia y Bielorrusia o China para espiar a periodistas y activistas en todo el mundo. Incluso, Signal les acusa de trabajar para grupos paramilitares en países como Myanmar.

En su momento, Signal desmintió y se burló de las declaraciones de la empresa israelí. Les acusaban de aficionados y ridiculizaban las técnicas con las que la empresa había asegurado poder hackear el código de encriptación de Signal. Ahora, Signal ha decidido contratacar aún más fuerte y ha publicado un artículo explicando las vulnerabilidades del software de Cellebrite.

"Una forma de explicar los productos de Cellebrite es que si alguien sostiene físicamente tu dispositivo desbloqueado en sus manos, podría abrir las aplicaciones que quisiera y tomar capturas de pantalla de todo lo que contiene para guardarlas y repasarlas más tarde. Cellebrite esencialmente automatiza ese proceso para alguien que tenga tu móvil" explica Signal.

Es decir, UFED crea una copia de seguridad del móvil en Windows usando el comando adb backup en Android y iTunes en iPhone. Después, esta copia se procesa con Physical Analyzer para poder buscar los datos relevantes. Cuando Cellebrite dice que puede hackear Signal, significa que puede mostrar en el segundo programa los datos extraídos del móvil que han copiado. Con esta técnica podrían ver los mensajes de WhatsApp, Telegram, los SMS, las fotos y los mensajes que has publicado en Facebook.

No estás hackeando una aplicación, sino el teléfono en el que está instalada. El cifrado de extremo a extremo que utiliza Signal y WhatsApp, encripta todos los mensajes en el móvil desde el que se mandan y los envía cifrados hasta el móvil que los recibe, así solo emisor y receptor pueden verlos. Te lo explicamos más en profundidad en este vídeo.

"Por una coincidencia realmente increíble, recientemente salí a caminar cuando vi un pequeño paquete caer de un camión delante de mí", así explica Signal como consiguió el kit de Cellebrite (Modo Sarcasmo ON). Tras analizarlo han visto que este software de espionaje no está protegido contra posibles ataques.

Signal

Signal amenaza con desvelar las vulnerabilidades de la empresa: "Por supuesto, estamos dispuestos a divulgar responsablemente las vulnerabilidades específicas que conocemos a Cellebrite si hacen lo mismo con todas las vulnerabilidades que utilizan en su extracción física y otros servicios a sus respectivos proveedores, ahora y en el futuro".

Otros artículos interesantes:

- El cofundador de WhatsApp invierte 50 millones en Signal, ¿por qué?

- Ser la aplicación de mensajería más segura tiene sus riesgos: el gran reto de Signal

- Qué es Signal y por qué Elon Musk y Edward Snowden recomiendan esta aplicación

- Nuevo Samsung Galaxy S24 Ultra: mejora la experiencia con la Inteligencia Artificial Galaxy AI

Descubre más sobre Marta Sanz Romero, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.