Ataques con 15 años de antigüedad: ¿por qué los ciberdelincuentes vuelven a usar métodos del pasado?

Pese a su antigüedad, un nuevo estudio ha descubierto que en la actualidad están siendo usados algunos ataques que ya forman casi parte del pasado. ¿Por qué sigue siendo tan fácil llevar a cabo estos ataques?¿Cuáles son?

En la actualidad los avances tecnológicos y las nuevas técnicas de ataque parecen surgir casi de forma diaria. Sin embargo, en un sorprendente giro, los ciberdelincuentes han decidido volver la mirada al pasado y resucitar o más bien nunca enterrar técnicas de ataque que ya se creían obsoletas.

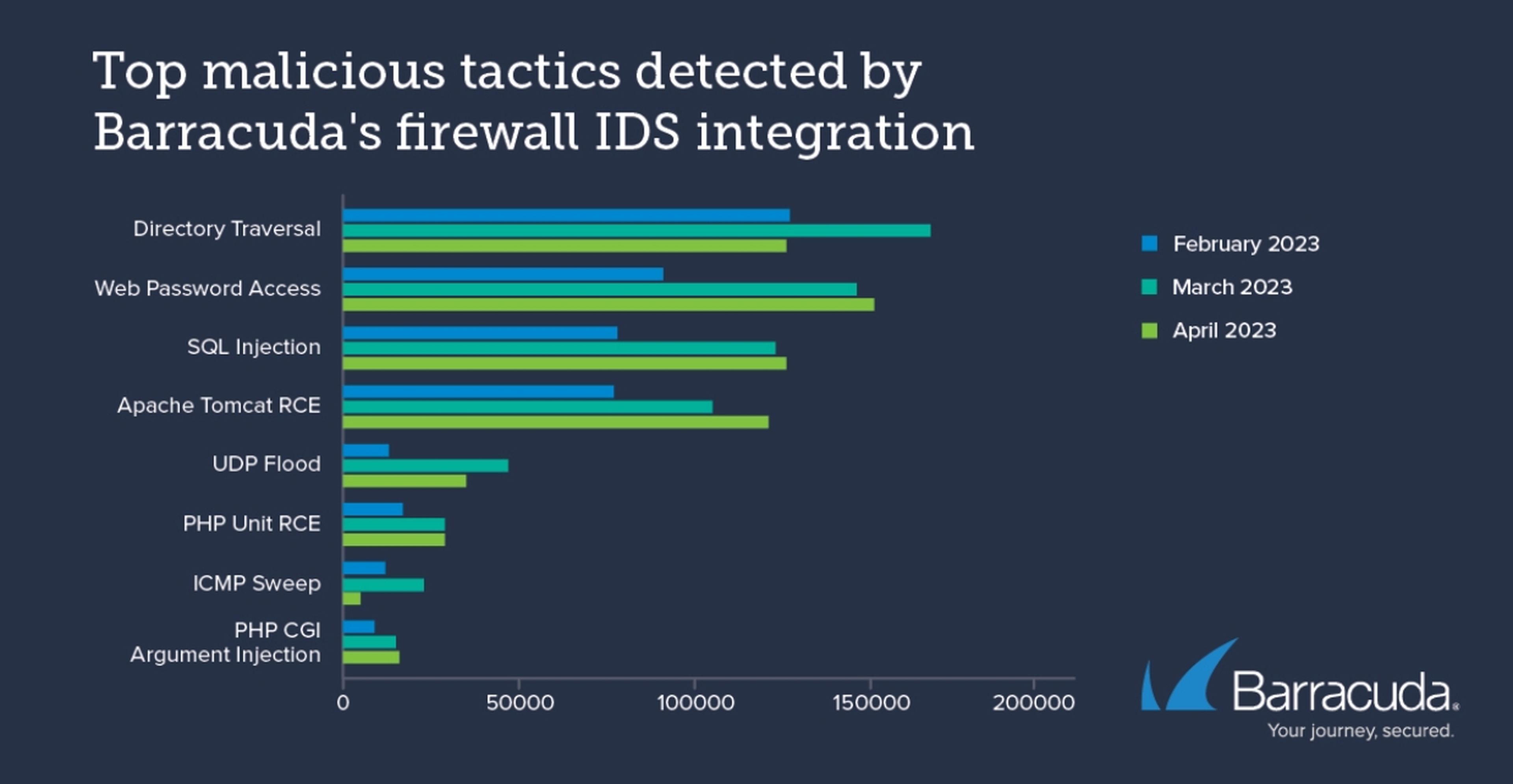

En particular han revitalizado métodos como las inyecciones SQL, vulnerabilidades RCE y en concreto RCE Apache Tomcat y exploits PHPUnit, que habían caído en el olvido para muchos, aunque es probable que a algunos ni les suene.

Estas técnicas, popularizadas hace aproximadamente 15 años, demuestran que los ciberataques son un constante juego de gato y ratón entre defensores y criminales cibernéticos.

"Los ciberdelincuentes seguirán usando técnicas antiguas mientras éstas sigan funcionando. Eso no significa que dejen de innovar o lanzar ataques basados en nuevas técnicas, seguirán haciendo ambas cosas pero la posibilidad de seguir usando viejas técnicas simplemente es más fácil a la hora de rentabilizar sus esfuerzos", explica Miguel López, director general de Barracuda Networks en una entrevista para Computer Hoy.

Algunos de los ataques más usados en 2023 tienen hasta 15 años de antigüedad

"La razón de seguir usando ataques ya conocidos o incluso ‘anticuados’ es que estos siguen funcionando en muchos entornos que no se encuentran correctamente securizados. Son ataques bien conocidos y de bajo coste, fáciles de perpetrar para los ciberdelincuentes, que seguirán usándolos mientras sigan permitiéndoles acceder a sus víctimas", comenta el experto.

Inyección SQL

Esta es una técnica de ciberataque que aprovecha una vulnerabilidad común en las aplicaciones web que interactúan con bases de datos. Básicamente, consiste en insertar código SQL malicioso en una entrada de datos de una aplicación, con el objetivo de manipular la consulta a la base de datos y obtener acceso no autorizado a su contenido.

Imagina una aplicación web que permite a los usuarios iniciar sesión con un nombre de usuario y contraseña. Cuando un usuario introduce sus credenciales, la aplicación verifica si existen en la base de datos y, en caso afirmativo, permite el acceso.

Sin embargo, si la aplicación no se ha diseñado correctamente y no valida adecuadamente las entradas de los usuarios un atacante podría aprovechar esta vulnerabilidad.

"En el caso de SQL Injection estamos ante una de las técnicas más veteranas, pero también de las más habituales para vulnerar la seguridad de un servidor web. En muchas ocasiones es tan sencillo como introducir una cadena de caracteres específica en un formulario web que no haya sido correctamente configurado/actualizado/protegido", añade Miguel López.

Vulnerabilidades RCE

Una vulnerabilidad de ejecución remota de código (RCE) es un tipo de debilidad en un software o sistema que permite a los atacantes ejecutar código malicioso de forma remota. Esto significa que los ciberdelincuentes pueden tomar el control de un sistema y realizar acciones no autorizadas.

En este caso los atacantes aprovechan una vulnerabilidad en el software para enviar comandos o instrucciones maliciosas al sistema objetivo y permite al atacante realizar diversas acciones, como robar información confidencial, manipular datos o incluso tomar el control completo del sistema.

Las vulnerabilidades de RCE pueden ser extremadamente peligrosas ya que permiten a los atacantes aprovecharse de los sistemas y acceder a funciones y datos sensibles.

Apache Tomcat: ejecución remota de código (RCE)

Apache Tomcat es un servidor web muy popular que se utiliza para alojar y ejecutar aplicaciones web en entornos Java. Sin embargo, al igual que cualquier otro software, puede tener vulnerabilidades que los ciberdelincuentes intentan explotar. Una de las vulnerabilidades más preocupantes es la ejecución remota de código (RCE) en Apache Tomcat.

En el caso de este servidor web, esta vulnerabilidad permite a los atacantes ejecutar código en él, lo que puede llevar a graves consecuencias, como robo de datos, daños en el sistema o incluso la toma de control completo del servidor.

"El principal problema es la falta de actualización de los sistemas en producción, especialmente en lo que se refiere a servidores, web y de BBDD así como la carencia de medidas de seguridad adecuadas. En general la falta de actualización de sus entornos y la falta de medidas de seguridad", explica en términos generales el experto entrevistado.

Unidad PHP - RCE

La Unidad PHP - RCE se refiere a una vulnerabilidad que afecta a las aplicaciones y sitios web que utilizan el lenguaje de programación PHP.

En términos sencillos, esto significa que los ciberdelincuentes pueden aprovechar esta vulnerabilidad —se estima que alrededor del 80% de las páginas web se basan en marcos PHP—para ejecutar código malicioso de forma remota en un sistema.

Cuando los desarrolladores crean aplicaciones web con PHP, utilizan diferentes unidades o componentes para ayudar en el desarrollo. Una de estas unidades es PHPUnit, una herramienta utilizada para realizar pruebas en el código PHP. Sin embargo, si no se aplican las medidas de seguridad adecuadas, puede convertirse en una puerta de entrada para los ataques de ejecución remota de código.

"Las aplicaciones PHP se pueden encontrar en sistemas de administración de contenido comunes como WordPress y MailChimp u otros módulos de terceros, por lo que el alcance potencial de una violación de seguridad exitosa es extenso. Un ataque exitoso permitiría a un atacante ejecutar código dentro de una aplicación PHP comprometida y obtener el control del sistema en el que está integrado. La vulnerabilidad data de 2017", añade Miguel López.

"Queda muchísimo por hacer, las iniciativas en este campo son aún excepcionales y escasas", finaliza Miguel López.

Redactora de Tecnología

Redactora de Tecnología, especializada en inteligencia artificial y ciberseguridad.

Otros artículos interesantes:

Conoce cómo trabajamos en Computerhoy.