¿Qué es el ataque 'Man in the Midde', por qué es tan peligroso y cómo puedes protegerte?

- El ataque Man in the Middle representa una seria amenaza en la actualidad. Los ciberdelincuentes utilizan esta técnica sigilosa para interceptar, modificar y robar información confidencial de usuarios desprevenidos.

- El atacante puede robar información confidencial, como contraseñas, y manipular la comunicación a su favor.

- Cómo saber si tus datos personales están en la dark web utilizando la herramienta gratis de Google.

A día de hoy, la seguridad de tus datos y conversaciones se ha vuelto muy importante. Sin embargo, no se puede negar que los ciberdelincuentes siempre consiguen hacer de las suyas para presionar a la sociedad y actualmente acecha una amenaza invisible y muy inteligente: el ataque Man in the Middle o Hombre en el Medio.

Este curioso método de ciberataque se ha convertido en una de las armas preferidas de los ciberdelincuentes para infiltrarse en la comunicación entre dos partes y obtener información confidencial.

En por ello que se hace necesario comprender en detalle qué es exactamente el ataque Man in the Middle, cómo funciona y, lo más importante, cómo protegerse contra esta amenaza que ya está al acecho.

- ¿Qué es el ataque Man in the Middle?

- Así es como funciona este tipo de ataque

- Lo más importante para el final: ¿Cómo puedes protegerte?

¿Qué es el ataque 'Man in the Middle'?

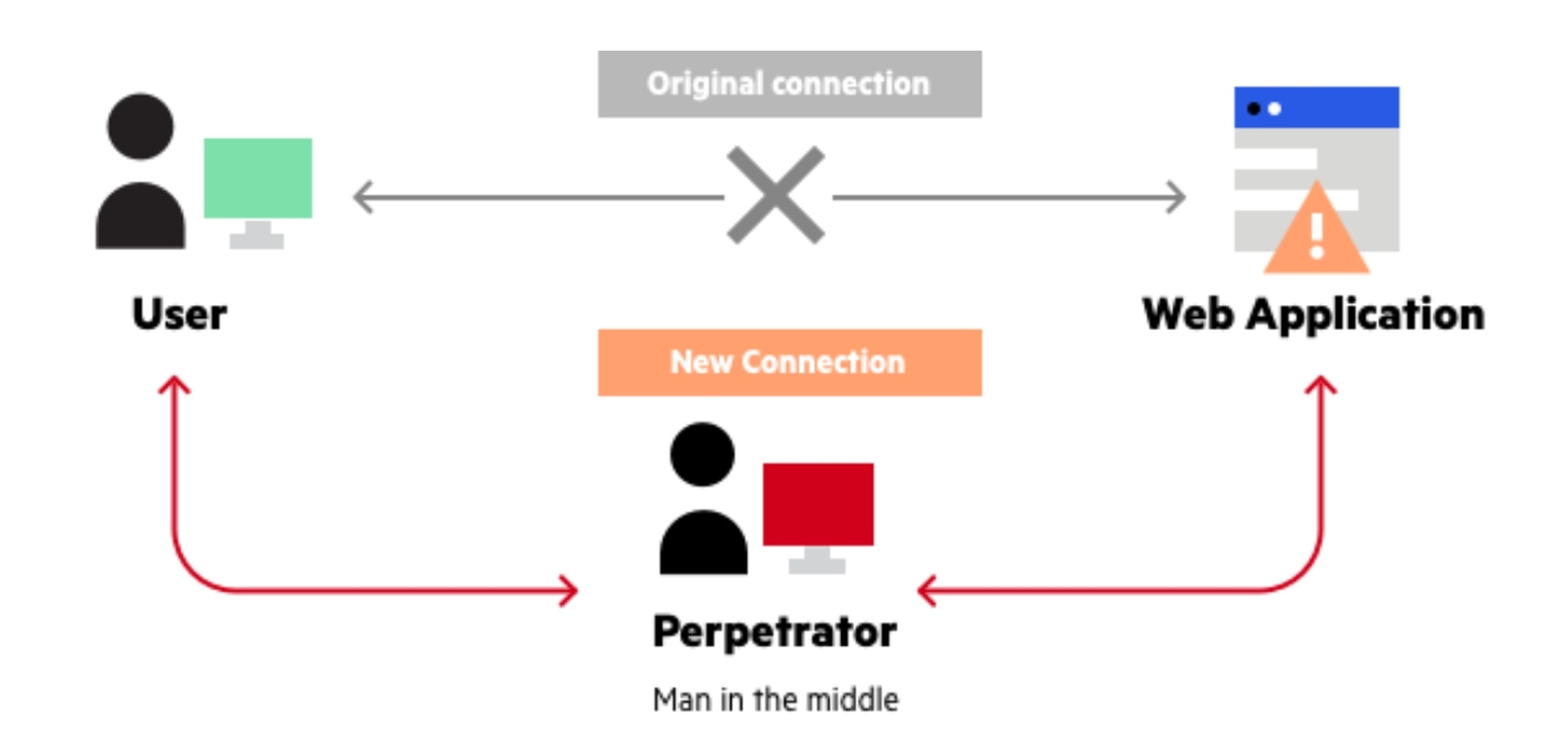

El ataque Man in the Middle, abreviado como MITM —o ataque de intermediario en español— es una táctica utilizada por ciberdelincuentes para interponerse en la comunicación entre dos personas o la comunicación persona-dispositivo sin que ninguna se dé cuenta.

El objetivo principal de este ataque es interceptar, modificar o incluso bloquear la información que fluye entre estas dos partes, sea cuales sea: una conversación telefónica, un correo electrónico, una transacción en línea o cualquier otro tipo de comunicación digital.

Por así decirlo, el atacante actúa como un intermediario falso y, de manera invisible, obtiene acceso a los datos que se comentan en la conversación o que se introducen en un dispositivo. En la mayoría de los casos, las víctimas no son conscientes de que su comunicación ha sido comprometida, lo que hace que este tipo de ataque sea especialmente peligroso.

Pueden robar datos personales, credenciales de inicio de sesión, contraseñas, información financiera y más. Además, el ataque no se limita solo a la interceptación de datos; también puede involucrar la manipulación de la información transmitida, lo que puede tener graves consecuencias.

Así es como funciona este tipo de ataque

El ataque Man in the Middle opera siguiendo un patrón sutil pero realmente muy efectivo. Para llevarlo a cabo, un atacante necesita insertarse entre la conversación, entre, por ejemplo, un usuario y un banco, dos dispositivos que se comunican por WiFi, o dos personas que intercambian mensajes.

El proceso se desarrolla en varias etapas:

- Intercepción de la comunicación: el atacante utiliza diversas técnicas para interceptar la comunicación que está ocurriendo. Esto puede involucrar el acceso no autorizado a una red WiFi, la instalación de malware en uno de los dispositivos involucrados o la manipulación de la infraestructura de la red.

- Posicionamiento en el medio: una vez que el atacante ha logrado interceptar la comunicación, se coloca "en el medio" de las dos partes. Esto puede hacerse redirigiendo el tráfico a través de su propio servidor o dispositivo malicioso, actuando como intermediario entre las partes legítimas.

- Suplantación de identidad: este puede suplantar la identidad de una de las partes involucradas para engañar a la otra. Esto puede incluir la creación de sitios web o correos electrónicos falsos que parecen legítimos.

- Intercepción y manipulación: con la comunicación ahora en sus manos, el atacante puede interceptar y, en algunos casos, modificar la información transmitida. Esto puede incluir la obtención de contraseñas, datos bancarios, correos electrónicos y más.

- Pasividad y sigilo: un aspecto clave del ataque Man in the Middle es su sigilo. El atacante debe operar de manera discreta para que las víctimas no sospechen que su comunicación ha sido comprometida.

Para que lo comprendas a la perfección, es hora de poner un ejemplo: te encuentras en una cafetería y decides conectarte a la red WiFi pública del sitio, llamada "Cafeteria_WiFi", para revisar tus correos electrónicos en tu móvil. En ese momento decides acceder a la aplicación de tu banco para revisar tus cuentas.

Mientras tanto, el atacante, sentado en una mesa cercana, inicia un ataque Man in the Middle. Utiliza una herramienta especializada que le permite interceptar el tráfico de la red WiFi "Cafeteria_WiFi" sin que tú te des cuenta.

Aquí es cuando este ciberdelincuente manipula el tráfico de red y muestra un mensaje de error en tu dispositivo que te informa que tu sesión se ha cerrado y que necesitas iniciar sesión nuevamente.

Al ver este mensaje, vuelves a ingresar tus credenciales, pensando que ha habido un problema con tu sesión. El problema es que ahora este ya tiene acceso completo a tu cuenta bancaria y puede llevar a cabo transacciones no autorizadas en tu nombre.

Además, puede continuar observando todas tus actividades en línea, desde correos electrónicos hasta compras, ya que se encuentra en el medio de la comunicación entre tu dispositivo y los servidores de los sitios web que visitas.

Lo más importante para el final: ¿Cómo puedes protegerte?

- Usar conexiones seguras: asegúrate de utilizar conexiones seguras, especialmente cuando se trata de actividades sensibles como comunicarse con el banco o el acceso a cuentas de correo electrónico. Busca el icono de candado en tu navegador, que indica una conexión segura.

- Actualiza y protege tus dispositivos: mantén tus dispositivos actualizados con los últimos parches de seguridad y utiliza un antivirus que sea de calidad.

- Usa una red privada virtual (VPN): esta cifra tu conexión a Internet y oculta tu ubicación, lo que dificulta que un atacante te identifique y se interponga en tu comunicación.

- No confíes en redes públicas abiertas: Evita conectarte a redes WiFi públicas no seguras. Si debes hacerlo, usa una VPN.

- Verifica los certificados de los sitios web: antes de dar información confidencial en un sitio web, asegúrate de que tenga un certificado SSL válido. Esto se muestra con "https://" en lugar de "http://" en la URL y un icono de candado en la barra de direcciones.

- No hagas clic en enlaces sospechosos: evita hacer clic en enlaces o abrir archivos adjuntos en correos electrónicos sospechosos.

- Verificación en dos pasos: habilita la verificación en dos pasos siempre que sea posible en tus cuentas. Esto agrega una capa adicional de seguridad.

- Cifrado de mensajes: si estás preocupado por la seguridad de tus conversaciones, considera el uso de aplicaciones de mensajería con cifrado de extremo a extremo como WhatsApp, que hacen que tus mensajes sean ilegibles para cualquiera que no sea el destinatario.

Pese a todo esto, una gran parte de la responsabilidad siempre recaerá en el usuario. Por lo tanto, aprender en qué consiste este y otros ataques y reconocer los signos del MITM es la forma más eficaz de evitarlos.

Redactora de Tecnología

Redactora de Tecnología, especializada en inteligencia artificial y ciberseguridad.

Otros artículos interesantes:

Conoce cómo trabajamos en Computerhoy.