Los conceptos clave del mundo de la ciberseguridad: esto es todo lo que tienes que saber

Vivimos en un mundo tan conectado a Internet que el aspecto de la ciberseguridad es vital para mantenernos alerta y seguros. Es por eso que también resulta realmente importante conocer algunos de los términos más famosos.

En la actualidad, la mayoría de la gente no puede imaginar estar sin Internet ni siquiera un solo día. Por lo tanto, todo el mundo debe asegurarse de proteger su acceso a Internet con las medidas de ciberseguridad adecuadas.

Y es que, con un número cada vez mayor también de dispositivos y programas, combinado con el aumento exponencial de datos que circulan, muchos de los cuales son sensibles o confidenciales, la importancia de la ciberseguridad sigue creciendo. Además, el volumen y la sofisticación de los ciberatacantes y de las técnicas de ataque agravan aún más el problema.

Esto es algo que todos parece que ya tenemos más o menos claro. Sin embargo, solemos escuchar algunas palabras o conceptos como "ataque DDoS" o "ransomware" que realmente no sabemos a qué hacen referencia. Hay incluso algunos aparentemente sencillos como "hacking" que no sabemos explicar en qué consisten.

Es por eso que resulta realmente importante saber qué significan para saber a qué atenernos en caso de que nos informen de un ataque phishing o smishing, por ejemplo. Queremos resolver algunas dudas con este diccionario de 10 conceptos sobre ciberseguridad que deberías conocer.

- Hacking

- Malware y virus

- Troyano

- Ataque de Ingeniería Social

- Phishing, Smishing y Vishing

- DNS Spoofing

- Ransomware

- Ataques de botnets

- DDoS (Ataque de denegación de servicio)

- Secuestro de criptomonedas

Hacking

El hacking es el acto de identificar y luego explotar las debilidades de un sistema informático o de una red, generalmente para obtener acceso no autorizado a datos personales o de la organización. El hackeo no siempre es una actividad maliciosa, pero el término tiene sobre todo connotaciones negativas debido a su asociación con la ciberdelincuencia.

Por ejemplo, un caso de hacking bueno es precisamente su origen. Y es que, el término hacking se asoció a los miembros de un club de trenes de juguetes del MIT, los hackeaban para modificar sus funciones. Más tarde pasaron de los trenes de juguete a los ordenadores, experimentando con los IBM 704 para tratar de ampliar las tareas que podían realizar los ordenadores.

Los primeros hackers se interesaban por cómo podían explorar, mejorar la seguridad y probar los límites de los programas existentes.

Malware y virus

El malware, o software malicioso, es un término general utilizado para describir cualquier programa o código que se crea con la intención de hacer daño a un ordenador, red o servidor. Un virus, por otro lado, es un tipo de malware. Su definición se limita únicamente a los programas o códigos que se autorreplican o se copian a sí mismos para propagarse a otros dispositivos o zonas de la red.

Aparte de la cuestión de la autorreplicación, hay otras distinciones importantes entre el malware y los virus. Por ejemplo, y normalmente, los ataques de malware se inician a través de técnicas de phishing o ingeniería social, así como de archivos adjuntos o descargas corruptas.

La mayoría de las veces, los virus se propagan a través de aplicaciones web, software y correo electrónico; también pueden transmitirse a través de sitios web infectados, descargas de contenidos y dispositivos de almacenamiento corruptos.

Una vez dentro, el malware toma el control del sistema con el fin de comunicarse con su remitente original. La información que comunica puede incluir datos sensibles, propiedad intelectual, pulsaciones de teclas capturadas o imágenes de la cámara de un dispositivo, entre otros elementos, con el objetivo de recibir un pago a cambio de la restauración del sistema.

Los virus, por su parte, suelen permanecer inactivos hasta que la víctima activa el ataque, ya sea abriendo una aplicación infectada, descargando un archivo corrupto o haciendo clic en un enlace infectado.

Una vez activado, el virus puede llevar a cabo cualquier tarea para la que fue diseñado, incluyendo el borrado de archivos o el control de las funciones del sistema, con el objetivo de dañar el dispositivo del usuario o la red.

Ataque de Ingeniería Social

La ingeniería social es actualmente una táctica común utilizada por los ciberdelincuentes para recopilar información sensible de los usuarios. En pocas palabras, es una técnica de manipulación.

Utilizando una identidad falsa y varios trucos psicológicos, los hackers pueden engañarte mostrando atractivos anuncios, premios, grandes ofertas y pidiéndote que introduzcas tus datos personales y bancarios.

Toda la información que introduces allí es clonada y utilizada para el fraude financiero, la suplantación de identidad, etc. Aquí encontramos algunos tan conocidos como el Phishing, Smishing y Vishing.

Phishing, Smishing y Vishing

El Phishing o suplantación de identidad, es una acción fraudulenta que consiste en el envío de correos electrónicos no deseados imitando ser de alguna fuente legítima.

Dichos correos tienen una línea de asunto bastante atractiva con archivos adjuntos como una factura, ofertas de trabajo o de webs como Amazon, por ejemplo. Los ataques de phishing son los ciberataques más comunes que tienen como objetivo robar datos sensibles como credenciales de acceso, números de tarjetas de crédito, información de cuentas bancarias, etc.

Desde ComputerHoy hemos recogido algunas de las mejores formas de evitar caer en esta estafa.

Por otro lado, Smishing es un término que combina SMS (servicios de mensajes cortos, más conocidos como mensajes de texto) y Phishing. Para definir mejor el Smishing, se clasifica como un tipo de ataque de ingeniería social que se basa en la explotación de la confianza humana en lugar de en explotaciones técnicas.

Este utiliza simplemente mensajes de texto en lugar de correos electrónicos. En esencia, estos ciberdelincuentes pretenden robar sus datos personales, que luego pueden utilizar para cometer fraudes u otros ciberdelitos.

Finalmente, Vishing es un ciberdelito que utiliza el teléfono para robar información personal confidencial de las víctimas. A menudo denominado phishing de voz, los ciberdelincuentes te engatusan convenciendo a las víctimas de que actúen, entregando información privada y acceso a cuentas bancarias.

El Vishing se basa en convencer a las víctimas de que están haciendo lo correcto al responder a la persona que llama. A menudo, la persona que llama se hace pasar por el gobierno, Hacienda, la policía o el banco de la víctima.

Una segunda táctica habitual consiste en dejar mensajes de voz amenazantes en los que se indica al destinatario que debe devolver la llamada inmediatamente o se arriesga a ser detenido, a que le cierren las cuentas bancarias o a algo peor.

DNS Spoofing

El spoofing del sistema de nombres de dominio (DNS) es un tipo de ciberataque que utiliza datos de servidores DNS manipulados para redirigir a los usuarios a sitios web falsos.

El DNS lo que hace es traducir los nombres de dominios aptos para lectura humana (por ejemplo, www.amazon.com) a direcciones IP aptas para lectura por parte de máquinas (por ejemplo, 192.0.2.44). De esta forma no es necesario para el ser humano recordar las direcciones IP de cada sitio que desea visitar.

Pues bien, este sistema altera las direcciones IP de los servidores DNS de la víctima para que se dirija estos sitios maliciosos que suelen parecer legítimos, pero en realidad están diseñados para instalar malware en los dispositivos de los usuarios, robar datos confidenciales o redirigir el tráfico.

Cuando un usuario busca un sitio web utilizando una URL, tu dispositivo envía la solicitud a un servidor DNS que empareja la URL con la dirección IP asociada. Una vez que el servidor DNS consigue esto, el sistema dirige al usuario al sitio infectado.

Troyano

Un caballo de Troya, o troyano, es un tipo de código o malware que parece legítimo pero que puede tomar el control de tu ordenador. Un troyano está diseñado para dañar, interrumpir, robar o, en general, infligir daño. Actúa como una aplicación o archivo para engañar. Una vez instalado, un troyano puede realizar la acción para la que fue diseñado.

El más conocido de todos es Zeus, que nació en 2007 y afectó a grandes organizaciones como Amazon o Bank of America. El daño que causó es asombroso: más de 100 millones de dólares desde su lanzamiento en 2007.

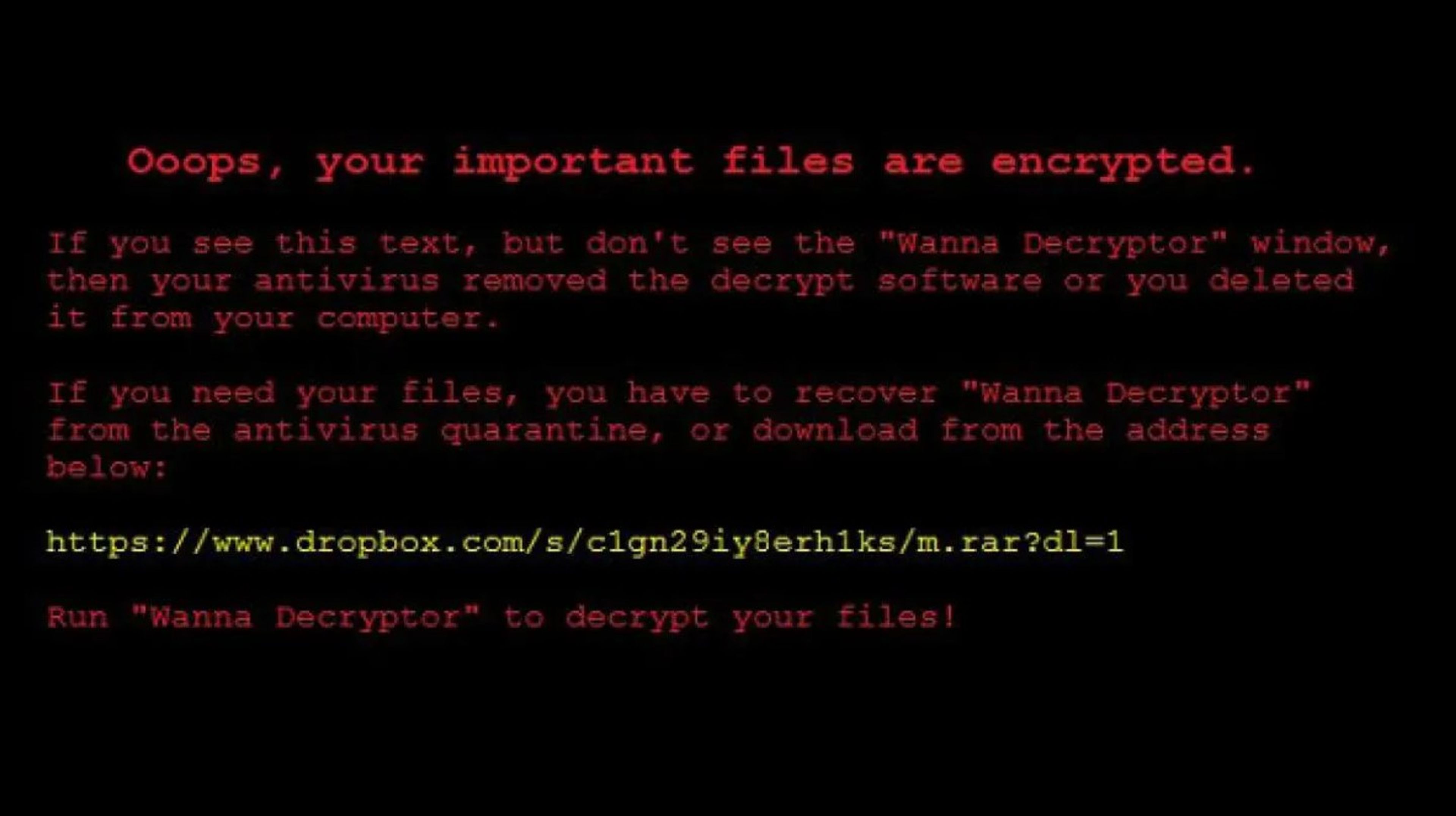

Ransomware

El ransomware es un tipo de malware que cifra los datos de la víctima hasta que se realiza un pago al atacante. Si se realiza el pago, la víctima recibe una clave de descifrado para restaurar el acceso a sus archivos. Si no se paga el rescate, el actor de la amenaza publica los datos en sitios de fuga de datos (DLS) o bloquea el acceso a los archivo.

El ransomware sigue siendo una de las tácticas más rentables para los ciberdelincuentes. Según la encuesta anual de CrowdStrike sobre la actitud de seguridad global, el pago medio de un rescate es de 1,79 millones de euros aunque también los hay a pequeña escala (100 euros), realizándose sobre todo a empresas.

En mayo de 2017, un ataque llamado WannaCry infectó y cifró más de un cuarto de millón de sistemas en todo el mundo. Los pagos se exigieron en bitcoin, lo que significa que no se pudo identificar al destinatario de los pagos de rescate.

El impacto de WannaCry fue llamativo en algunos casos como el Servicio Nacional de Salud del Reino Unido, que se vio muy afectado y obligado a desconectar los servicios durante el ataque. Los informes publicados expusieron que los daños causados a las miles de empresas afectadas superaron los mil millones de dólares. Lo mismo le ocurrió a Telefónica.

Ataques de botnets

Se define como una red o grupo de dispositivos conectados con la misma red para ejecutar una tarea. Pero en la actualidad es utilizada por hackers que intentan acceder a la red e inyectar cualquier código malicioso o malware para interrumpir su funcionamiento. Algunos de los ataques a redes de bots son:

- Ataques de denegación de servicio distribuido (DDoS)

- Difusión de correos electrónicos de spam

- Robo de datos confidenciales

Los ataques de botnets se llevan a cabo generalmente contra empresas y organizaciones a gran escala debido a su enorme acceso a los datos. A través de este ataque, los hackers pueden controlar muchos dispositivos y comprometerlos para su beneficio.

DDoS (DAtaque de denegación de servicio)

Nos encontramos ante uno de los ataques de ciberseguridad más complicados y actuales que existen. Este consiste en que el atacante abruma un servidor con tráfico de Internet para impedir que los usuarios accedan a los servicios y sitios conectados en línea.

Un ataque DDoS tiene como objetivo hacer que ese sitio web y sus servidores no estén disponibles para los usuarios.

Algunos ataques son llevados a cabo por gente descontenta y hacktivistas que desean derribar los servidores de una empresa simplemente para hacer una declaración o divertirse explotando la debilidad cibernética, como el sonado ataque DDoS al servicio de Andorra Telecom que tiró el servidor en el que streamers como Rubius o Auronplay jugaban un torneo a nivel nacional.

Desde luego, los ataques DDoS van en aumento, e incluso alguna que otra empresa mundial ha sido víctima de estos. El mayor ataque de la historia se produjo en febrero de 2020 nada menos que a Amazon Web Services (AWS), superando un ataque anterior a GitHub dos años antes. El ataque provocó una caída del tráfico, la pérdida de negocios y el daño a la reputación.

Secuestro de criptomonedas

El secuestro de criptodivisas es la nueva adición a este mundo de la ciberseguridad. Y es que, a medida que las criptomonedas y la minería se vuelven populares, también lo es entre los ciberdelincuentes.

El secuestro de criptodivisas también se conoce como "Cryptojacking". Es un programa diseñado para inyectar códigos de minería de forma silenciosa en el sistema. Así, el hacker utiliza silenciosamente la CPU, la GPU y los recursos energéticos del sistema atacado para minar la criptomoneda.

Como el minado es un proceso complejo, consume la mayor parte de los recursos de la CPU, afectando al rendimiento del sistema. Además, se realiza bajo todos sus gastos por lo que la víctima puede obtener una enorme factura de electricidad y de Internet. También disminuye la vida útil del dispositivo afectado.

Pues bien, ya sabiendo todo esto, aunque hay mucho más términos por ahí escondidos, podemos considerar que ya tienes una cierta idea del mundo de la ciberseguridad y de sus riesgos y es que, no viene mal algo de información.

Conoce cómo trabajamos en ComputerHoy.

Etiquetas: CriptomonedasVídeo, seguridad, Qué es