Rompen la encriptación BitLocker de Windows en 43 segundos, usando una Raspberry Pi Pico

Stacksmashing

- BitLocker es el sistema de encriptación de discos duros y SSD que incluye Windows 10 Pro y Windows 11 Pro.

- Un grave fallo del sistema asociado al chip de seguridad TPM, permite robar las claves de Bitlocker con una tarjeta Raspberry Pi Pico.

- Algunos PC están a salvo, comprueba el tuyo.

BitLocker es uno de los sistemas de encriptación de unidades de almacenamiento más usados del mundo. Su seguridad se ha visto comprometida después de que un hacker demostrase cómo robar las claves de encriptación de BitLocker en 43 segundos, usando una tarjeta Raspberry Pi Pico que apenas cuesta 12 euros.

El hackeo de BitLocker es posible debido a un grave fallo de seguridad que tienen algunas configuraciones de ordenadores, en donde en chip TPM no está integrado en la CPU. Vamos a ver cómo funciona el hack.

BitLocker es un sistema de encriptación de discos duros y SSD incluido en Windows 10 Pro y Windows 11 Pro. Almacena las claves de encriptación en el chip TPM. Sí, ese mismo que exige Windows 11 para funcionar, y que impide que millones de PC que no lo tienen puedan instalar dicho sistema.

Así han roto la encriptación BitLocker

El chip TPM se localiza en dos sitios diferentes, según el PC. En los ordenadores nuevos ya está integrado en la CPU. Pero en lo que ya tienen unos años, está ubicado en la placa base.

Cuando arranca el ordenador, la CPU le pide la clave de encriptación de BitLocker al chip TMP, para poder acceder al disco duro encriptado y arrancar el sistema operativo. Si está en la placa base, se comunica a través del bus LPC.

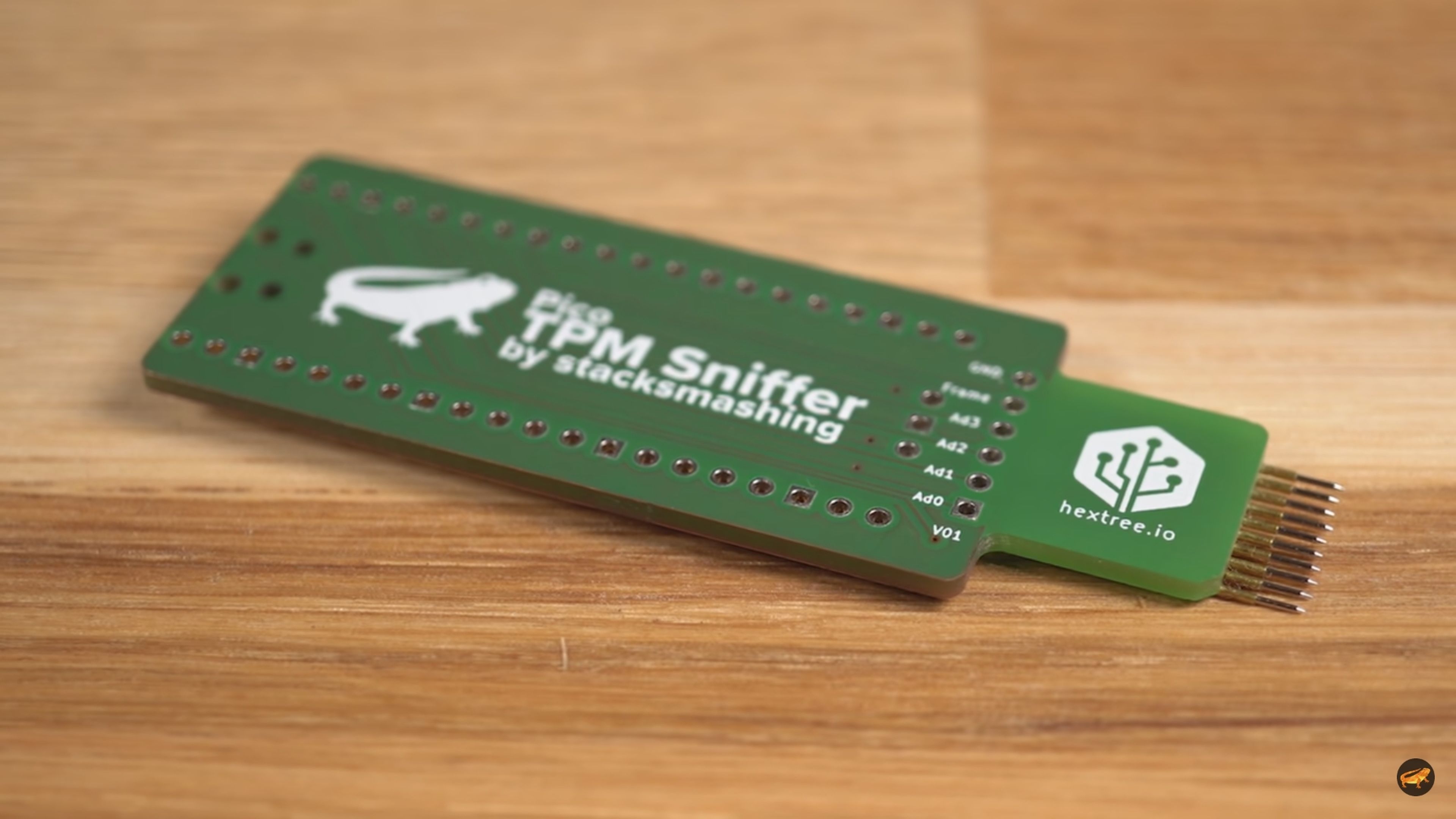

El canal de YouTube Stacksmashing ha descubierto un gran fallo del sistema de protección TPM: durante el arranque del ordenador, el bus LPC está completamente desprotegido, los datos que circulan por él no están encriptados.

Se puede acceder a este bus a través de un olvidado conector que hay en la placa base, al lado de los slots para los SSD M.2. Así que lo que ha hecho este hacker es conectar una tarjeta Raspberry Pi Pico, que apenas cuesta 12 euros, al mencionado conector.

Con la Pico ha conseguido capturar todos los datos que se mueven en el bus LPC durante el arranque, cuando no está protegido. Entre ellos... las claves de encriptación de BitLocker. En solo 43 segundos la Raspberry Pi Pico captura las claves para desencriptar los SSD o discos duros encriptados de BitLocker. Puedes verlo en este vídeo:

Este hackeo solo funciona en los PCs que tienen el chip TPM en la placa base. Si está dentro de la CPU, no se accede al bus LPC y las claves están protegidas. Se ha comprobado que funciona con los chips TPM 1.0, y también con algunos TPM 2.0.

El problema es que muchos usuarios sin chip TPM en la CPU, han instalado un chip externo en la placa base para poder usar Windows 11, y esos son justamente los vulnerables.

La encriptación BitLocker de Windows ha sido rota con una Raspberry Pi Pico en menos de un minuto, debido a un grave fallo de seguridad de los chips TPM externos. El problema es que no tiene una fácil solución.

Otros artículos interesantes:

Descubre más sobre Juan Antonio Pascual Estapé, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.