Qué es el escaneo de puertos, cómo funciona y cómo puedes protegerte de los ciberataques

Tanto los hackers como los expertos en seguridad usan la técnica del escaneo de puertos para encontrar puntos débiles en tus dispositivos, pero sobre todo en tu red. Te contamos como puedes protegerte y como tomar medidas para salvaguardar tus datos personales.

En el mundo de la tecnología y la interconexión, la seguridad en línea se ha convertido en una preocupación constante, ya que los piratas informáticos pueden robar tu información personal fácilmente con múltiples técnicas de hackeo.

Uno de los métodos que están aplicando los hackers es el escaneo de puertos que emerge como un procedimiento peligroso y que demanda atención especial. ¿Qué es exactamente? ¿Cómo funciona y cuáles son los métodos para protegerte de posibles ciberataques?

Dentro de las redes informáticas los puertos juegan un papel muy importante. Son como las puertas de acceso a tu dispositivo, ya sea smartphone, tablet, ordenador o incluso tu Smart TV, que permiten que los datos fluyan en la dirección correcta.

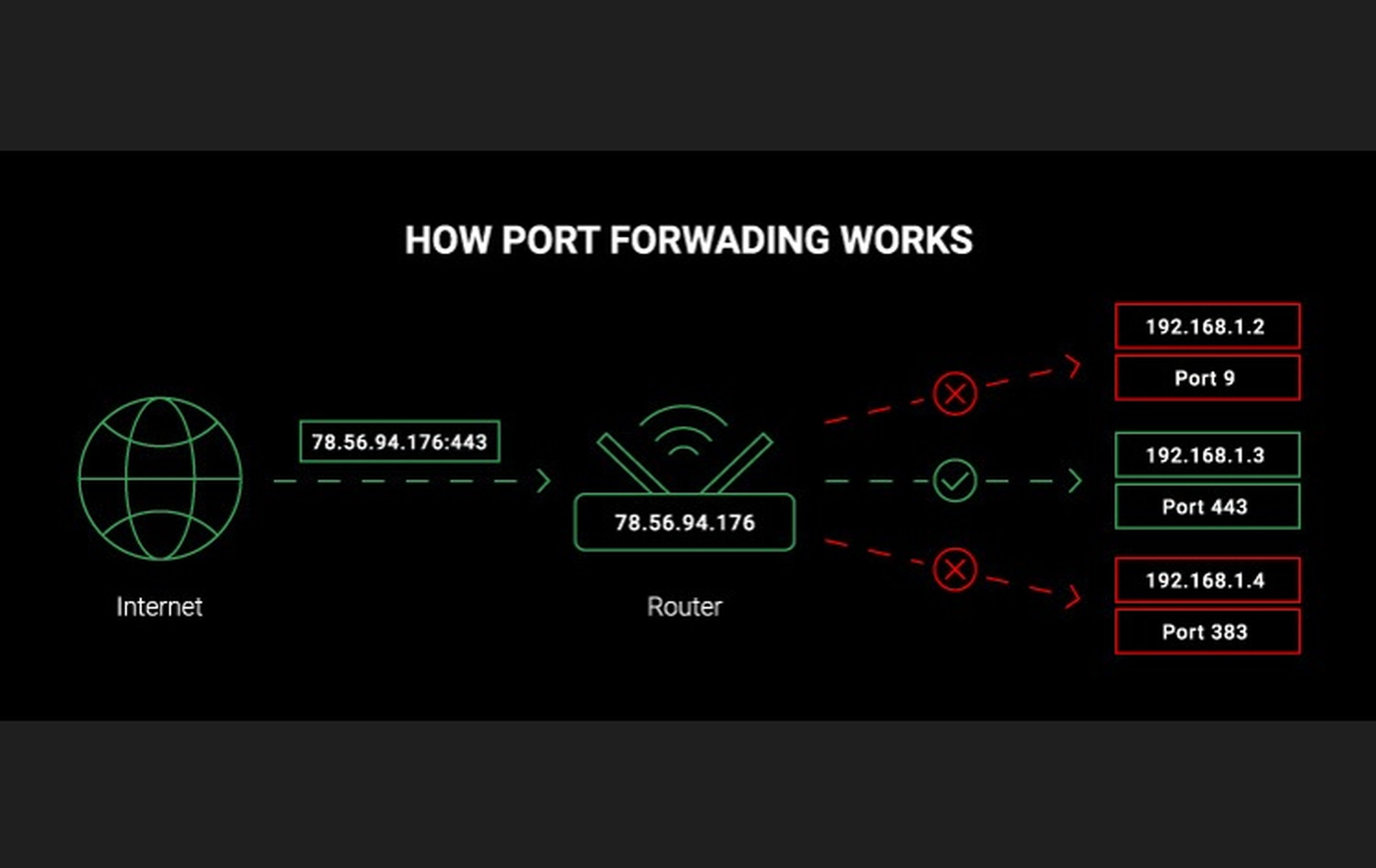

El escaneo de puertos es una técnica avanzada que utilizan los ciberdelincuentes para identificar los puertos abiertos en tus equipos o red WiFi. Cabe señalar que estos puertos son puntos de entrada y salida para el tráfico de red, y personas ajenas pueden utilizarlos para acceder a tus datos a través del router de manera fácil y sencilla.

Para ser más claros, los puertos son números que se usan para identificar servicios en un dispositivo. Cada uno de estos servicios, como un navegador web, un servidor de correo o un servidor FTP, emplea un puerto diferente, y se identifican mediante números del 0 al 65535, los cuales están presentes al final de las direcciones IP después de dos puntos. Por ejemplo, 192.168.1.180:65535.

Cada paquete de datos debe encontrar su camino a través de estos servicios para llegar a su destino. Aquí es donde los puertos entran en juego, tanto si estás transmitiendo una película en Netflix como si estás realizando una videollamada en WhatsApp, estos datos utilizan diferentes puertos para evitar confusiones y garantizar una experiencia fluida.

El escaneo de puertos y cómo protegerse de los piratas informáticos

¿Qué ocurre cuando los puertos se convierten en el objetivo para ejecutar técnicas con malas intenciones? El escaneo de puertos es un método utilizado por hackers y expertos en seguridad para entender cómo funcionan tus dispositivos.

Es como si estuvieran tocando ligeramente las puertas de tu sistema para ver cuáles están abiertas, cerradas o protegidas por un filtro. Al obtener esta información, un pirata informático puede identificar puntos de entrada potenciales, así como comprender mejor tus sistemas. En pocas palabras, es como un ladrón tratando de encontrar una ventana abierta en tu casa.

Para llevar a cabo el escaneo de puertos, se usa una herramienta llamada escáner de puertos. Se trata de un software avanzado y especializado que envía solicitudes a diferentes números de puertos y analiza las respuestas que recibe.

De esta manera, los puertos abiertos responderán, los cerrados rechazarán la solicitud y los filtrados simplemente no compartirán respuesta. Para comprender un poco el tema y sus peligros es fundamental señalar que existen algunos tipos de escaneos de puertos, como los siguientes:

- Escaneo SYN: Este escaneo establece una comunicación TCP, pero la interrumpe antes de finalizarla. De esta forma, el escáner puede averiguar si un puerto está abierto sin dejar huellas evidentes.

- Escaneo UDP: A diferencia de TCP, que requiere establecer conexiones, UDP funciona de forma independiente. Este escaneo es muy útil para detectar servicios que usan principalmente UDP, como los de voz sobre IP o los de resolución de nombres de dominio.

- Escaneo FIN: Este escaneo utiliza características específicas de TCP para comprobar si un puerto está abierto, pero sin emplear las banderas habituales. De esta forma, el escaneo pasa desapercibido.

Así puedes protegerte del escaneo de puertos

Hay varias cosas que puedes hacer para protegerte del escaneo de puertos. Hay estrategias clave, como por ejemplo, tu primer escudo defensivo debe ser un firewall actualizado y activo, el cual protegerá tus puertos y bloqueará intentos no autorizados.

Otra opción para mantenerte seguro es minimizar los dispositivos conectados a tu red, por lo que cuantos más equipos conectados a Internet, más puertas abiertas. Así que reduce el riesgo manteniendo solo los equipos esenciales.

Revisa tus puertos reenviados. Si alguna vez reenviaste puertos para un programa, desactívalos cuando ya no los necesites. Del mismo modo, mantén siempre tus sistemas y software actualizados para parchear posibles vulnerabilidades.

Un antivirus puede ayudar a detectar y eliminar software malicioso que pueda utilizar un escaneo de puertos para atacar tu dispositivo o red. Además, crear contraseñas seguras puede dificultar que los hackers accedan a tu móvil, tablet o incluso a tu Smart TV.

Cabe mencionar que el escaneo de puertos es solo una de las muchas técnicas que aprovechan los piratas informáticos para atacar las redes, pero sobre tus dispositivos. Para mantenerte a salvo de los ciberataques, es importante que sigas las mejores prácticas de seguridad.

Con conocimiento y medidas proactivas, puedes fortalecer tu información personal. Mantén tus puertos bajo control y asegúrate de que solo los dispositivos que usas regularmente estén conectados a tu red WiFi.

Otros artículos interesantes:

Descubre más sobre Juan Manuel Delgado, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.