Cómo usar Flipper Zero para probar la seguridad de tu red doméstica

Gettyimages

- Flipper Zero se presenta como una herramienta versátil y potente que va más allá de su diseño.

- Con este dispositivo puedes probar la seguridad de tu red y hacerla más segura ante los hackers.

El Flipper Zero es un dispositivo que ha captado la atención de muchos usuarios por su diseño peculiar, que recuerda al clásico tamagotchi de los años noventa. Sin embargo, aunque su aspecto está lejos de ser un simple juguete, su potencial para realizar tareas avanzadas lo convierte en una herramienta imprescindible para hackers éticos y expertos en seguridad.

Cabe señalar que entre sus principales usos se encuentra la capacidad de emular diferentes dispositivos electrónicos, como llaves de coches, tarjetas de crédito o incluso mandos a distancia de televisores. También es bastante útil para controlar desde cerraduras inteligentes hasta puertas de garaje, analiza señales de radiofrecuencia, emula tarjetas RFID y mucho más.

Equipado con una pantalla LCD de 1,4 pulgadas y un panel de cinco botones para la navegación, el Flipper Zero ofrece una interfaz intuitiva para acceder a sus diversas funciones. Además, cuenta con una antena de 433 MHz que le permite transmitir señales a una distancia de hasta 100 metros, lo que amplía aún más su utilidad en diferentes escenarios.

Uno de los aspectos más destacados del tamagotchi para hackers es su impresionante duración de la batería. Con una capacidad de 2.000 mAh, este dispositivo puede funcionar sin problemas durante hasta 30 días con una sola carga, lo que lo convierte en un equipo confiable para proyectos de largo plazo o para uso diario.

Además de sus capacidades para emular dispositivos y manipular protocolos digitales, el Flipper Zero también ofrece la posibilidad de probar la seguridad de tu red doméstica. Con su antena integrada y su potente hardware, puedes utilizar este dispositivo para detectar vulnerabilidades en tu red y tomar medidas para proteger tu información.

Así puedes probar la seguridad de tu red con Flipper Zero

Para utilizar el Flipper Zero y poner en práctica su función de prueba de seguridad de redes domésticas, necesitarás asegurarte de tener algunos requisitos previos. Por ejemplo, asegúrate de tener un Flipper Zero equipado con un módulo WiFi v1 que se conecta al puerto GPIO.

Esta placa es necesaria para que el dispositivo pueda escanear y analizar las redes inalámbricas cercanas. Además, debes verificar que sea compatible con Marauder, o cualquier otro firmware personalizado como Xtreme, Unleashed, o Momentum.

De igual manera, debes estar dentro del alcance de una red WiFi de 2.4 GHz que desees analizar. Con estos requisitos previos en su lugar, estarás listo para utilizar el Flipper Zero para evaluar la seguridad de tu red y tomar medidas para proteger tu información online.

Primero, asegúrate de encender tu Flipper Zero y esperar a que se inicie correctamente. Una vez encendido, navega por el menú hasta encontrar la opción Aplicaciones, busca y selecciona GPIO y después ESP32 Merodeador WiFi.

- Elige Escanear para buscar las redes disponibles, pero debes asegurarte de que ap esté seleccionado.

- Una vez completado el escaneo, examina la lista de redes detectadas y anota el número asignado al SSID de tu red doméstica. Selecciona la red deseada y guarda la configuración en tu Flipper Zero.

- El siguiente paso es utilizar la función de desautenticación del Flipper Zero para forzar a los dispositivos conectados a la red a desconectarse.

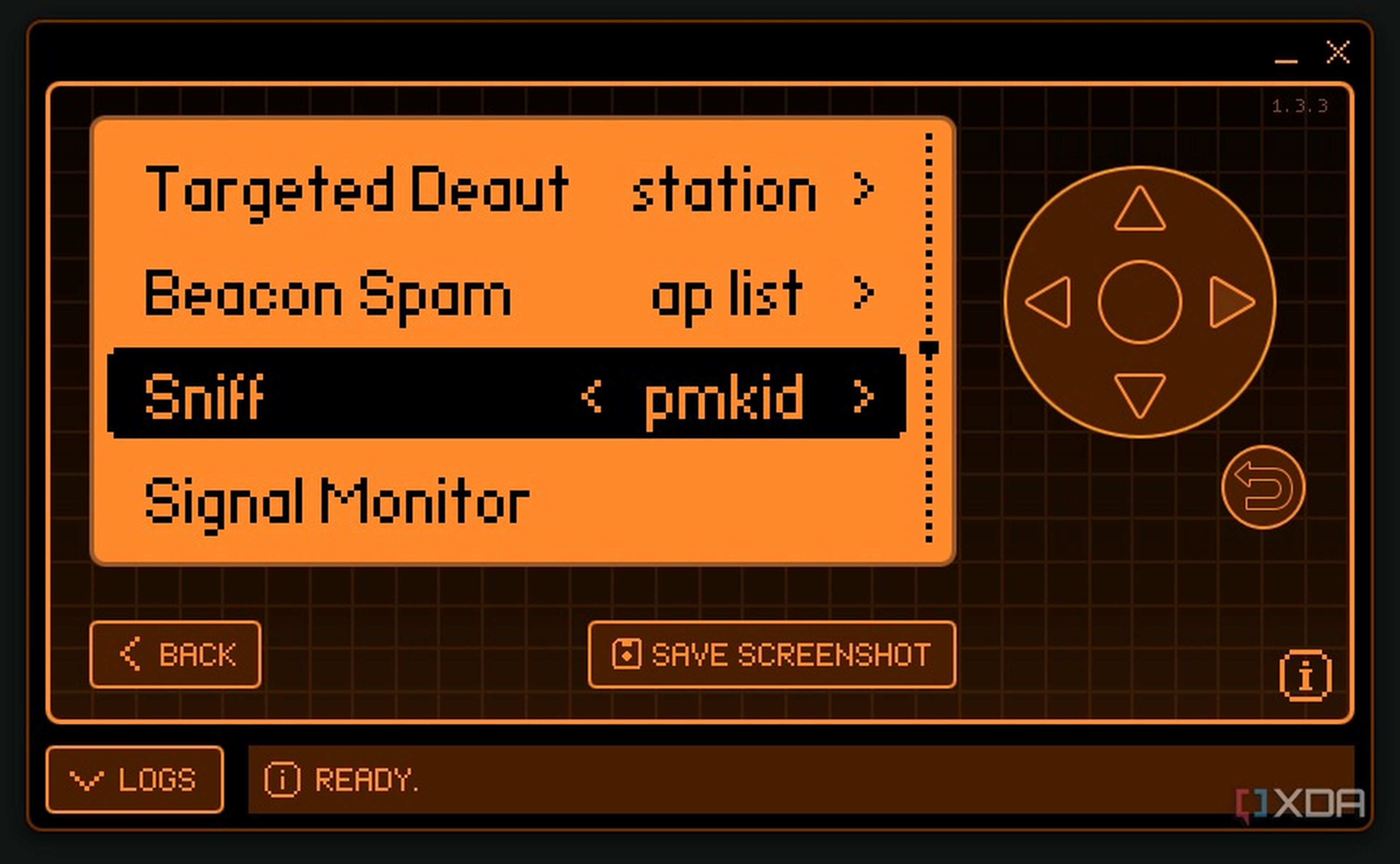

- Para ello, accede a la opción Sniff y selecciona pmkid.

XDA Developers

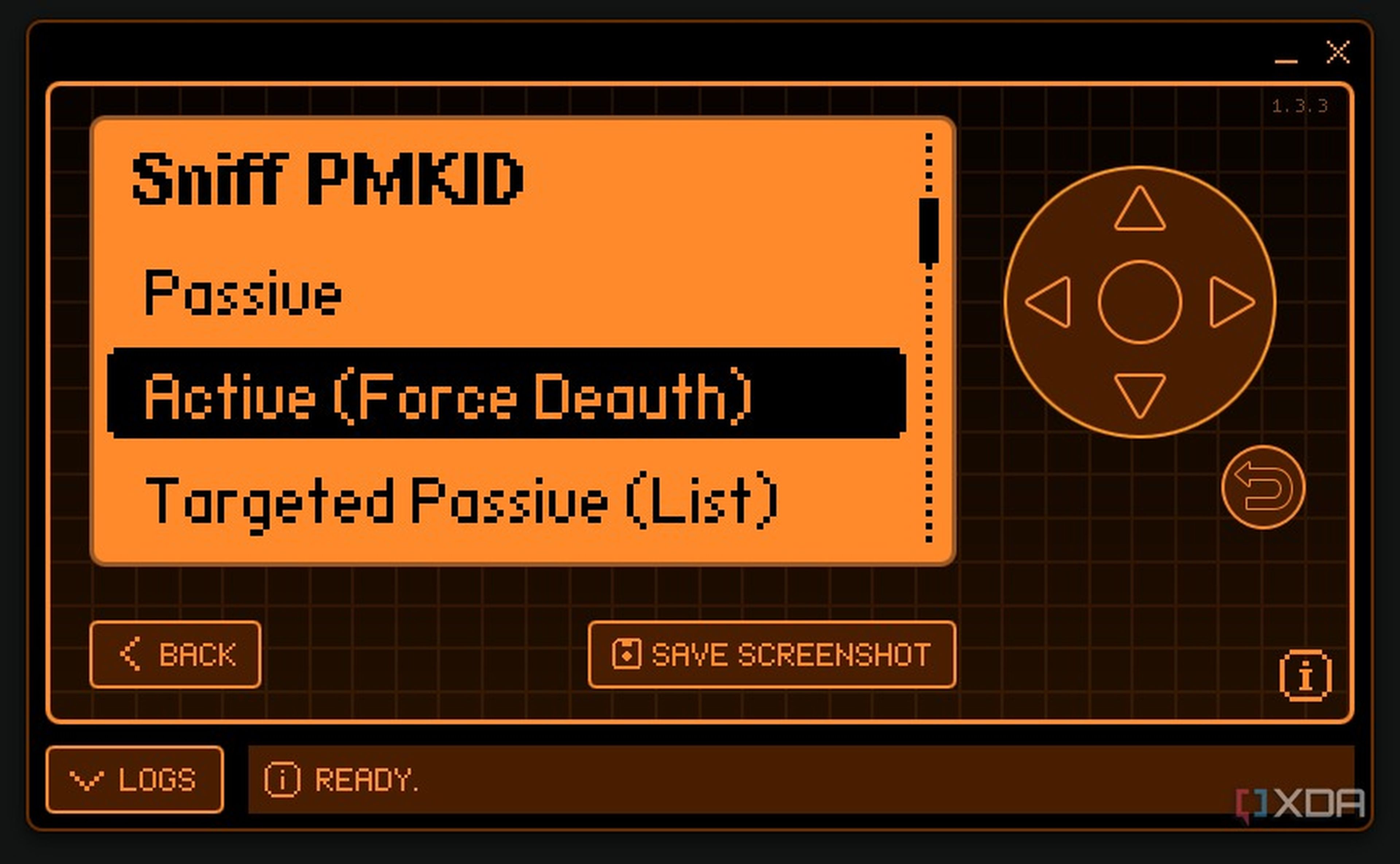

- Después, vuelve a Sniff PMKID y activa la opción Activo (Forzar autenticación).

XDA Developers

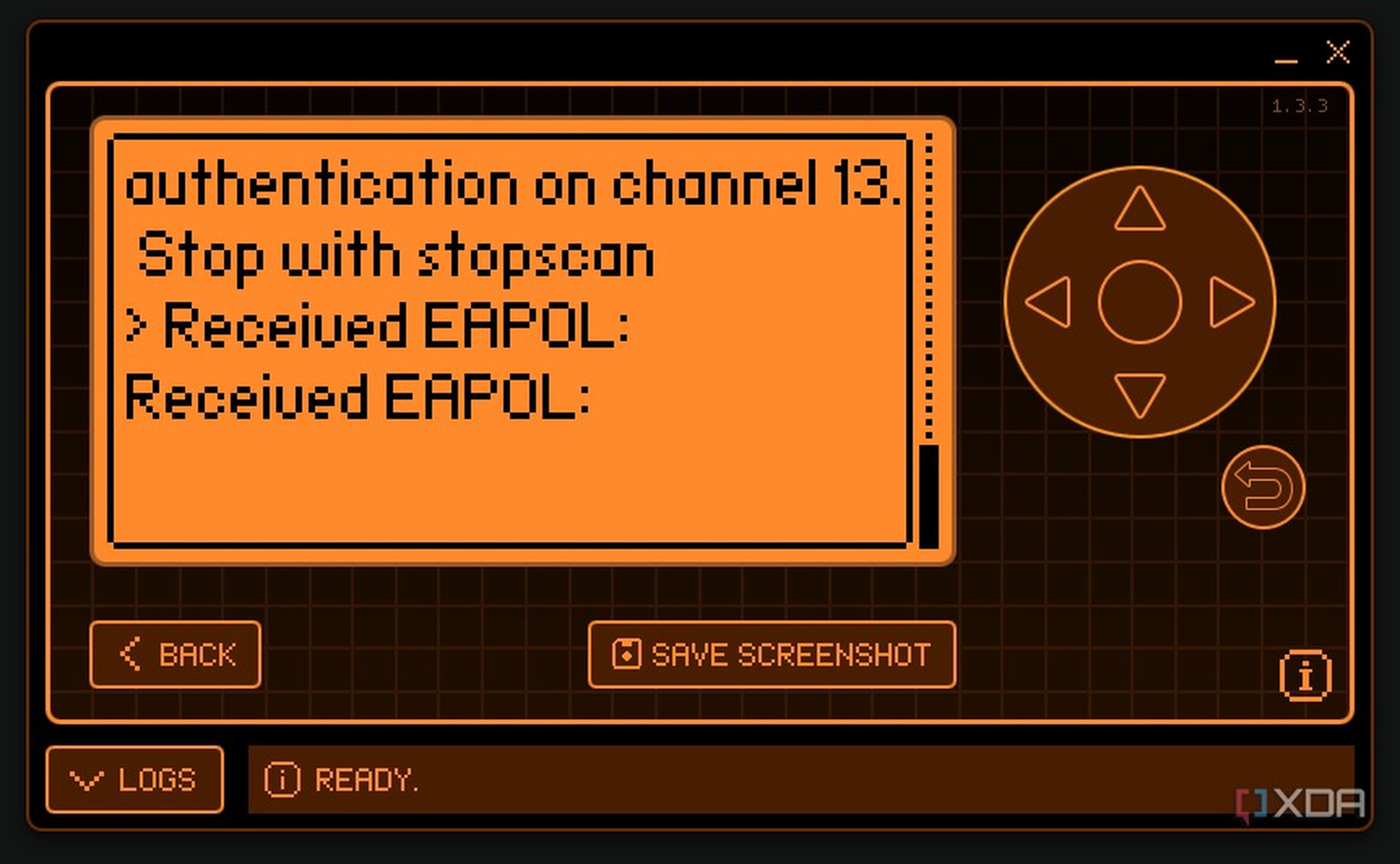

- Una vez desautenticados los dispositivos, intenta volver a conectarlos a la red. El Flipper Zero capturará los datos de autenticación (PMKID) necesarios para descifrar la contraseña de la red WiFi.

- Comprueba que se haya recibido el mensaje EAPOL en la pantalla Flipper Zero, esto indica que los datos PCAP se han almacenado correctamente en la tarjeta SD.

XDA Developers

- Por último, es momento de descifrar la contraseña del WiFi de tu red. Una vez que hayas capturado los archivos PCAP con los datos de autenticación de la red WiFi, es hora de descifrar la contraseña utilizando la herramienta Hashcat.

Conecta tu Flipper Zero a tu ordenador utilizando un cable USB. Asegúrate de que esté encendido y que la tarjeta SD esté insertada correctamente. Utiliza la aplicación qFlipper o cualquier explorador de archivos para acceder a los archivos PCAP almacenados en la tarjeta SD.

Estos archivos se encuentran en la ruta apps_data/marauder/pcaps, cópialos a tu equipo para su procesamiento. Descarga Hashcat desde su sitio web oficial y guárdalo en una carpeta de tu elección en tu ordenador.

Por otro lado, necesitarás una lista de contraseñas comunes para que Hashcat las utilice en su proceso de descifrado. Puedes encontrar listas de contraseñas usuales en línea, como la conocida base de datos rockyou.

Antes de que Hashcat pueda trabajar con los archivos PCAP, es necesario convertirlos a un formato adecuado. Puedes hacerlo utilizando herramientas como hcxpcaptool o el convertidor en línea cap2hashcat. Sigue las instrucciones proporcionadas por la herramienta para completar la conversión con éxito.

Una vez que hayas convertido PCAP, es hora de ejecutar Hashcat para descifrar la contraseña de la red WiFi. Abre una terminal o símbolo del sistema en la carpeta donde guardaste Hashcat y el archivo convertido.

Utiliza el siguiente comando y comienza el proceso de descifrado: hashcat -m 22000 file.hc22000 passwordlist.txt. Este comando muestra el modo de hash 22000 para PMKID y proporciona el archivo convertido (file.hc22000) y la lista de contraseñas (passwordlist.txt) como entrada para el proceso de descifrado.

Hashcat comenzará a calcular los hashes de cada contraseña en la lista proporcionada y los comparará con el hash extraído de los datos PMKID capturados. Este proceso puede llevar un tiempo dependiendo del tamaño de la lista de contraseñas y su complejidad.

Si la herramienta encuentra una coincidencia, mostrará la contraseña descifrada en la pantalla. Si no encuentra ninguna, indicará que la lista de contraseñas se ha agotado o la palabra Agotado. En este punto, puedes estar seguro de que tu red está protegida contra este tipo de ataque básico.

Siguiendo estos pasos detallados, podrás utilizar Hashcat para descifrar la contraseña de la red WiFi de tu casa y evaluar su seguridad. Recuerda siempre utilizar esta técnica de manera ética y con el consentimiento del propietario de la red.

Otros artículos interesantes:

Descubre más sobre Juan Manuel Delgado, autor/a de este artículo.

Conoce cómo trabajamos en Computerhoy.