¿Qué es Zero Trust o seguridad de Confianza Cero y por qué todas las empresas deberían incluirlo?

- Esta estrategia de seguridad cada vez está ganando una mayor popularidad y grandes empresas como Microsoft o Google no se la juegan y llevan años implementándola.

- Es hora de aprender realmente cómo funciona el modelo Zero Trust o Confianza Cero en español, cuáles son sus bases y si realmente funciona o no.

- Estos hábitos online deberías cambiarlos para estar protegido en 2024, según expertos.

En algunos entornos empresariales se aplica un concepto conocido como Confianza Cero o Zero Trust en inglés, cuya premisa clave es que ninguna entidad, ya sea usuario o dispositivo, se considera de confianza. Todos deben ser autenticados y autorizados de manera continua, independientemente de su ubicación en la red.

Este concepto fue introducido en 2010 por el analista John Kindervag, marcando un cambio desde la estrategia de "confiar pero verificar" a "nunca confiar, verificar siempre", adaptándose a un mundo y una realidad actual donde las redes pueden ser locales o en la nube, y los usuarios trabajan desde distintas ubicaciones debido al teletrabajo.

No solo es una estrategia de seguridad, sino un cambio fundamental en cómo se enfrentan las empresas a la protección de información en la actualidad.

Sin embargo, es hora de ver a fondo cómo funciona, cuáles son sus ventajas o algunos ejemplos que te ayudarán a comprender a la perfección qué es Zero Trust.

- ¿Qué es Confianza Cero o Zero Trust?

- Orígenes y aplicaciones de Zero Trust: así es como se ha reinventado la seguridad en las empresas

- Estos son sus principios y así se implementa en una empresa

- El futuro de Zero Trust: ¿Triunfará?

¿Qué es Confianza Cero o 'Zero Trust'?

Imagina la seguridad de una empresa como un castillo, donde solo los que están dentro son considerados seguros y los de afuera, no. Hasta hace poco, muchas estrategias de seguridad operaban bajo este principio de "confiar pero verificar". Sin embargo, con la evolución del trabajo remoto y las grandes amenazas y problemas de ciberseguridad, esta idea ha quedado obsoleta.

Ahí es donde entra en juego la Confianza Cero, o Zero Trust. Este enfoque revolucionario dice: "Nunca confíes por defecto, verifica siempre". En lugar de asumir que alguien o algo es seguro porque está dentro del "castillo" de la red, Zero Trust dice que todos, ya sea dentro o fuera, deben demostrar constantemente que son de fiar.

le-vpn

Este ejemplo práctico seguro que te ayuda a entenderlo. Piensa que trabajas en una empresa que ha adoptado Zero Trust y un día decides trabajar desde casa.

Con el antiguo modelo, una vez que ingresabas tus credenciales —usuario y contraseña—, se te consideraba "bueno" y se te permitía acceder a todo. Pero con Zero Trust, incluso si tienes las credenciales correctas, la red no confía automáticamente en ti.

Microsoft

En este nuevo modelo, cada vez que intentas acceder a un recurso interno, la red te pedirá que verifiques tu identidad, incluso si ya lo hiciste antes. Este proceso constante de verificación garantiza que, sin importar dónde trabajes, la seguridad sigue siendo fuerte.

Zero Trust no solo se trata de la ubicación física, sino también de limitar los permisos. Solo obtienes acceso a lo que realmente necesitas para hacer tu trabajo, nada más. Esto reduce los riesgos en caso de que alguien intente algo malicioso.

Orígenes y aplicaciones de 'Zero Trust': así es como se ha reinventado la seguridad en las empresas

El concepto de Confianza Cero, o Zero Trust, no surgió de la nada, sino de la necesidad de adaptarse a un entorno digital que avanzada muy rápido. A mediados de la década de 2010, el analista de Forrester Research, John Kindervag, propuso este enfoque como una respuesta a las vulnerabilidades del modelo de seguridad tradicional basado en "confiar pero verificar".

Históricamente, las empresas confiaban en un perímetro seguro, considerando seguros a los usuarios y dispositivos dentro de este límite y tratando a los externos como posibles amenazas. Sin embargo, con la expansión del trabajo remoto, las redes en la nube y las complejas amenazas, este modelo mostró sus debilidades.

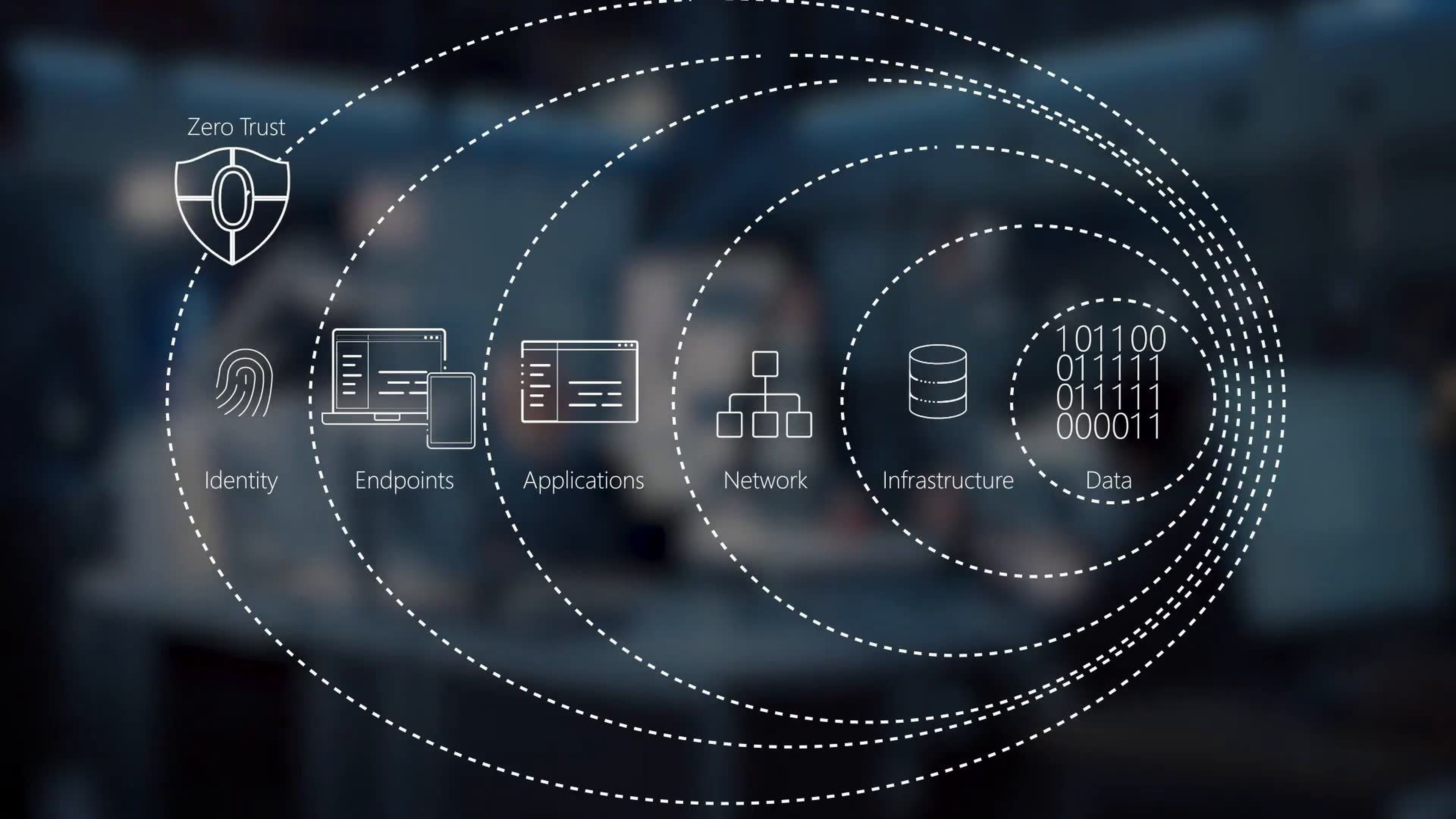

En términos prácticos, empresas líderes han adoptado esta filosofía. Ejemplos incluyen Google, que implementó Zero Trust en su infraestructura con su iniciativa "BeyondCorp". Además, Microsoft promueve el enfoque Zero Trust con su modelo de "Identidad Centrada en Cero Confianza".

Estos son sus principios y así se implementa en una empresa

Principios de 'Zero Trust'

- Entidades no confiables por defecto: en este modelo, no se confía en ninguna entidad automáticamente, ya sea usuario, dispositivo o aplicación. La confianza se gana mediante la verificación continua.

- Acceso con privilegios mínimos: los usuarios y dispositivos solo obtienen acceso a los recursos mínimos necesarios para realizar sus funciones. Este principio reduce el riesgo asociado con accesos no autorizados.

- Monitoreo de seguridad constante: se implementa un monitoreo continuo para detectar cualquier comportamiento extraño. Si una entidad se desvía de su comportamiento habitual, se considera una posible amenaza.

Implementación en una empresa

- Autenticación y autorización fuertes: establecer procedimientos fuertes de autenticación, como la autenticación multifactor (MFA), y asegurar que solo aquellos con autorización accedan a recursos específicos.

- Segmentación de red y de aplicaciones: dividir la red en segmentos para limitar la propagación de posibles amenazas. Aplicar segmentación a nivel de aplicaciones para restringir el acceso a datos sensibles.

- Visibilidad completa: tener una visión completa de la infraestructura, dispositivos y actividades en la red. Esto implica el monitoreo constante de tráfico y la identificación temprana de posibles riesgos.

- Políticas de acceso: establecer políticas detalladas que regulen quién tiene acceso a qué. Esto se traduce en permitir el acceso solo a las aplicaciones y datos esenciales para las funciones laborales.

- Capacitación y concientización: educar a los empleados sobre las prácticas de seguridad y la importancia de la verificación continua.

- Automatización de seguridad: implementar soluciones automatizadas para la detección y respuesta a amenazas.

El futuro de 'Zero Trust': ¿Triunfará?

El éxito a futuro del enfoque Zero Trust parece cada vez más prometedor a medida que las amenazas evolucionan y los entornos de trabajo se vuelven más complejos.

La capacidad de esta estrategia para enfrentarse a posibles y potenciales peligros de ciberseguridad, como la protección de entornos de teletrabajo o las amenazas de ransomware, lo posiciona como una estrategia clave para la seguridad actual.

Sin embargo, el éxito de Zero Trust dependerá de su evolución para hacer frente a las amenazas que vayan surgiendo, cada vez más complicadas.

Redactora de Tecnología

Redactora de Tecnología, especializada en inteligencia artificial y ciberseguridad.

Otros artículos interesantes:

Conoce cómo trabajamos en Computerhoy.